Bugku CTF系列:强网先锋AD、3-dewas、3-babyre

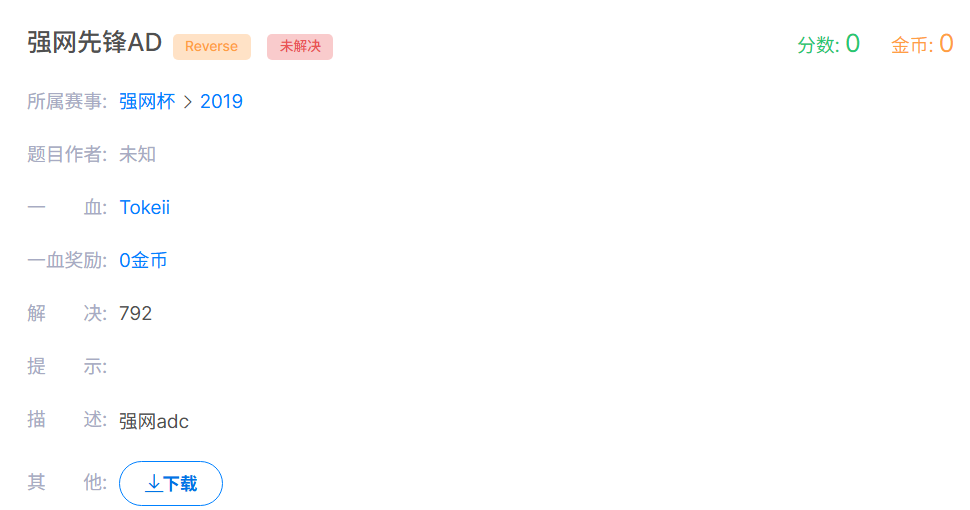

一、强网先锋AD

逆向题目,附件解压后拖入IDA-64,直接查看main,发现奇怪的字符串,

拿出来得到:iZmxhZ3ttYWZha3VhaWxhaXFpYW5kYW9ifQ==

base64直接解码,发现不对,删去 i 之后解码得到:flag{mafakuailaiqiandaob}

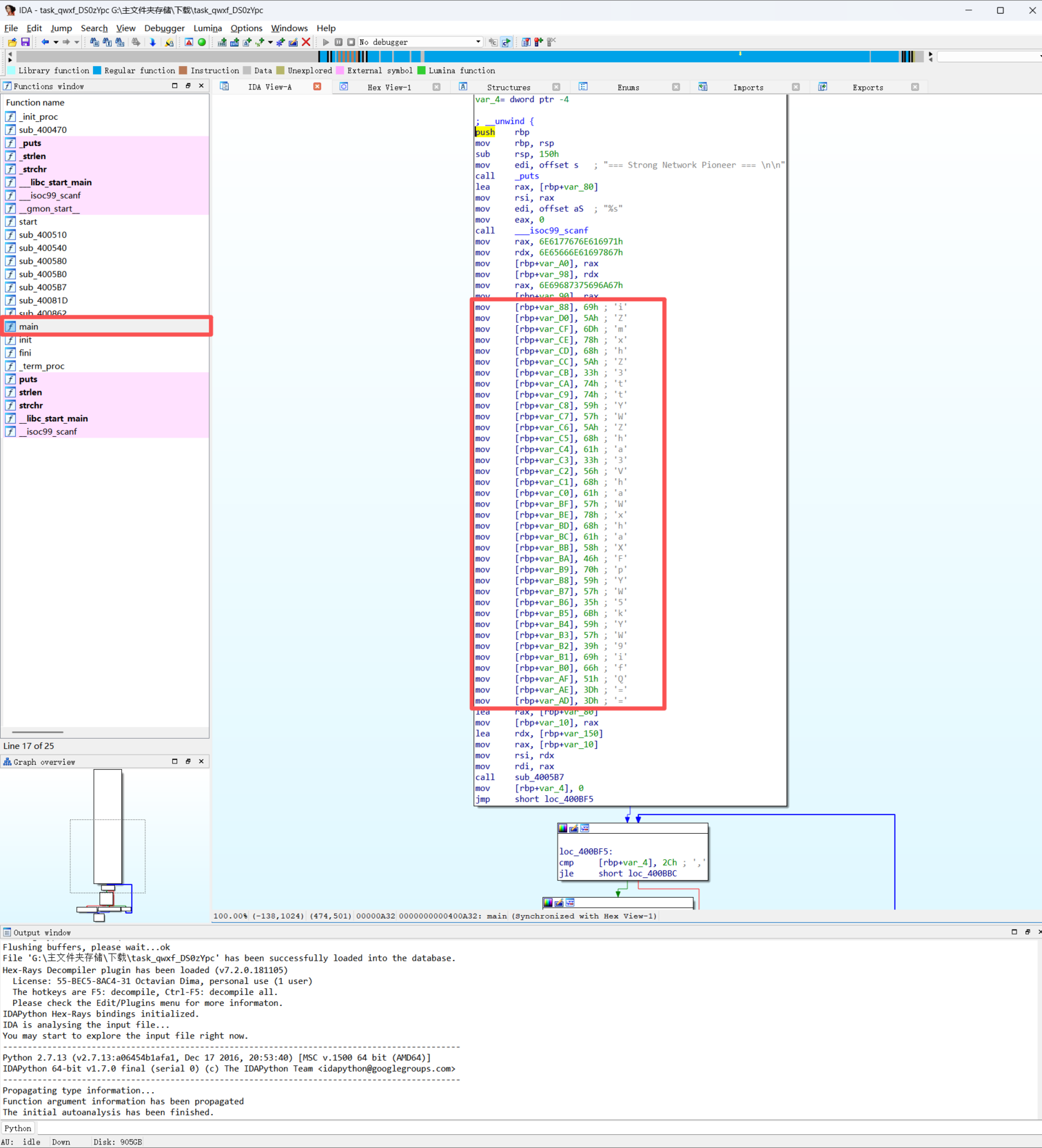

二、3-dewas

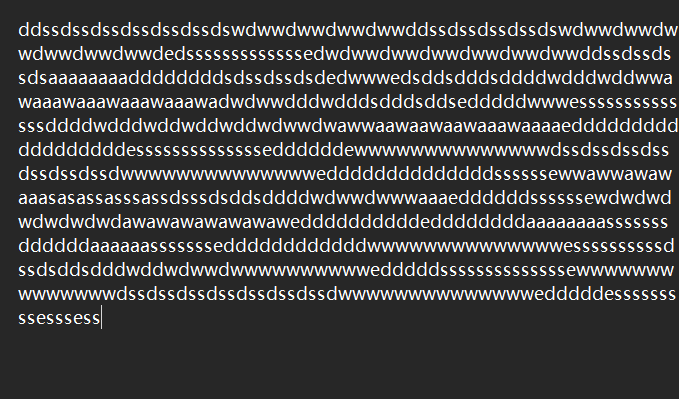

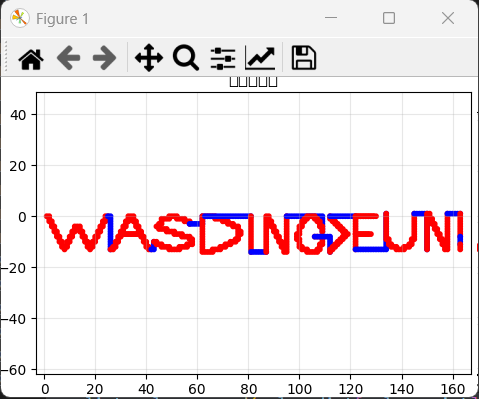

解压后打开文本文件发现只有wasd,游戏移动按钮,通过移动画图,新奇玩意儿

python代码,利用matplotlib库画出图形

import matplotlib.pyplot as plt

# 定义路径字符串,包含方向指令和颜色切换指令

path_string = "ddssdssdssdssdssdssdswdwwdwwdwwdwwddssdssdssdssdswdwwdwwdwwdwwdwwdwwdedsssssssssssssedwdwwdwwdwwdwwdwwdwwddssdssdssdsaaaaaaaaddddddddsdssdssdsdedwwwedsddsdddsddddwdddwddwwawaaawaaawaaawaaawadwdwwdddwdddsdddsddsedddddwwwessssssssssssssddddwdddwddwddwddwdwwdwawwaawaawaawaaawaaaaeddddddddddddddddddesssssssssssssseddddddewwwwwwwwwwwwwwdssdssdssdssdssdssdssdwwwwwwwwwwwwwweddddddddddddddssssssewwawwawawaaasasassasssassdsssdsddsddddwdwwdwwwaaaeddddddssssssewdwdwdwdwdwdwdawawawawawawaweddddddddddeddddddddaaaaaaaasssssssddddddaaaaaasssssseddddddddddddwwwwwwwwwwwwwwessssssssssdssdsddsdddwddwdwwdwwwwwwwwwwedddddssssssssssssssewwwwwwwwwwwwwwdssdssdssdssdssdssdssdwwwwwwwwwwwwwwedddddesssssssssesssess"

# 初始化坐标和颜色列表

coordinates_x = []

coordinates_y = []

point_colors = []

# 定义颜色方案和初始颜色索引

colors = ['red', 'blue']

current_color_idx = 0

# 设置起始位置

pos_x, pos_y = 0, 0

# 遍历路径字符串,解析指令并更新位置和颜色

for char in path_string:

# 根据字符更新坐标

if char == 'w': # 上

pos_y += 1

elif char == 'a': # 左

pos_x -= 1

elif char == 's': # 下

pos_y -= 1

elif char == 'd': # 右

pos_x += 1

else: # 其他字符切换颜色

current_color_idx = (current_color_idx + 1) % 2

# 记录当前位置和颜色

coordinates_x.append(pos_x)

coordinates_y.append(pos_y)

point_colors.append(colors[current_color_idx])

# 创建散点图

plt.figure(figsize=(10, 8)) # 设置图表大小

plt.scatter(coordinates_x, coordinates_y, c=point_colors, s=10) # 设置点大小

plt.title('路径可视化') # 添加标题

plt.xlabel('X坐标') # X轴标签

plt.ylabel('Y坐标') # Y轴标签

plt.grid(True, alpha=0.3) # 添加网格线,设置透明度

plt.axis('equal') # 等比例显示

# 显示图表

plt.tight_layout() # 调整布局

plt.show()得到结果:WASDING>FUN!

Flag: flag{WASDINGFUN}

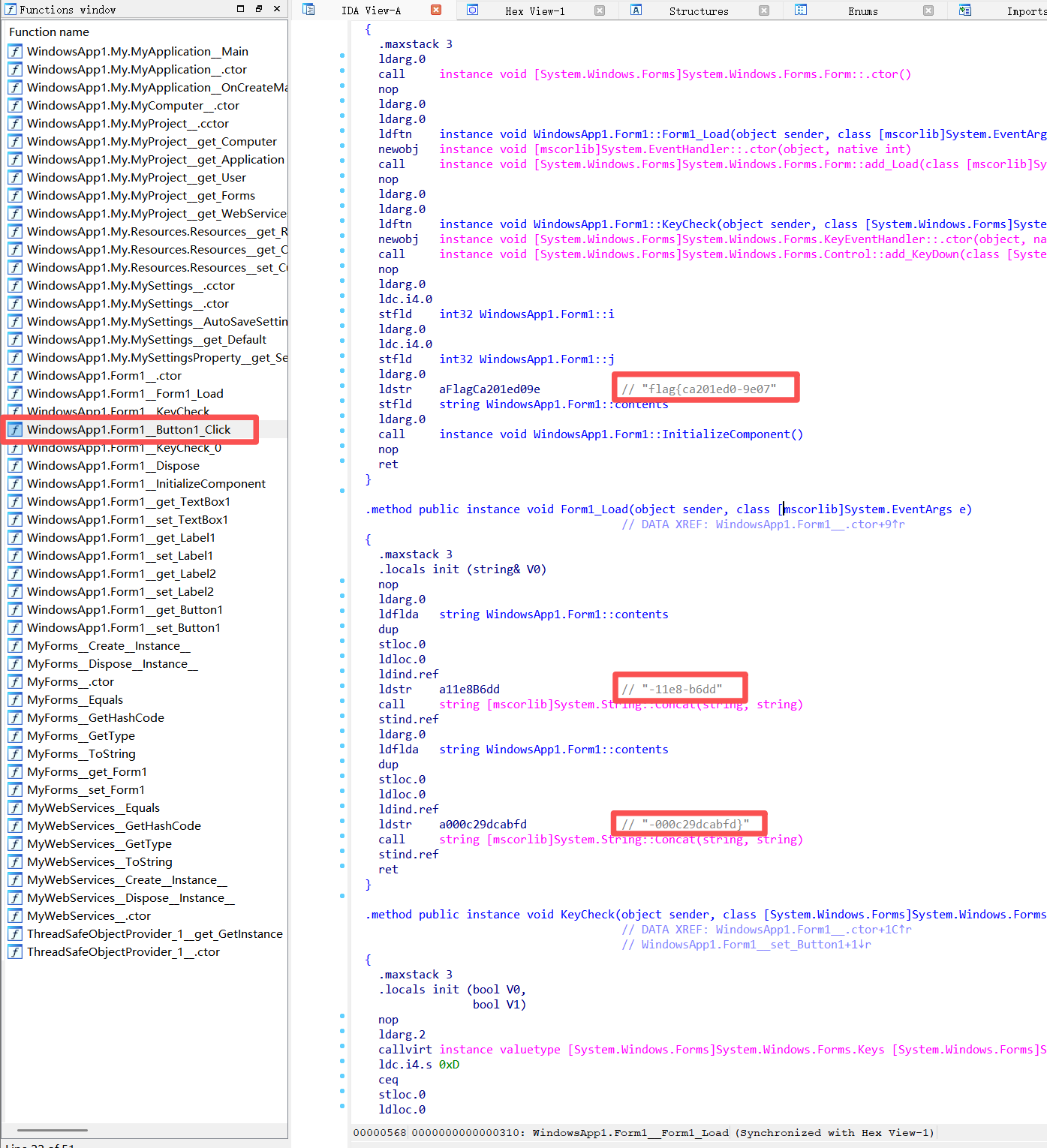

三、3-babyre

用IDA-64分析解压出来的 .exe 程序文件,左侧一直翻一直翻,就能翻到有flag的地方

得到flag:flag{ca201ed0-9e07-11e8-b6dd-000c29dcabfd}

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Vincent Cassano