内存取证系列:Memlabs-4

题目附件:

挑战描述

我的系统最近遭到了入侵。黑客窃取了大量信息,还删除了我一份非常重要的文件。我完全不知道该如何恢复它。目前,我们仅有的线索就是这份内存转储文件。请帮帮我。 注意事项 本次挑战只有一个旗帜标识(flag)。 本实验的旗帜标识格式

inctf{s0me_l33t_Str1ng}

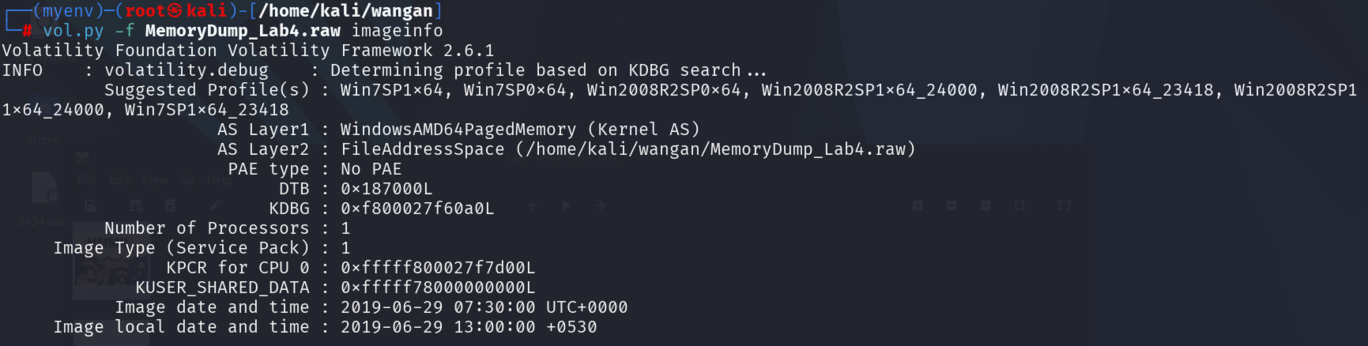

# 查看信息

vol.py -f MemoryDump_Lab4.raw imageinfo

# 查看系统进程

vol.py -f MemoryDump_Lab4.raw --profile=Win7SP1x64 pslis

这里发现浏览器进程explorer.exe

# 接下来获取IE浏览器历史记录

vol.py -f MemoryDump_Lab4.raw --profile=Win7SP1x64 iehistoryiehistory 插件能够恢复IE历史索引的片段.dat缓存文件,看到几个疑似Flag相关文件,secrets.txt、flag.txt.txt、Important.txt.txt等

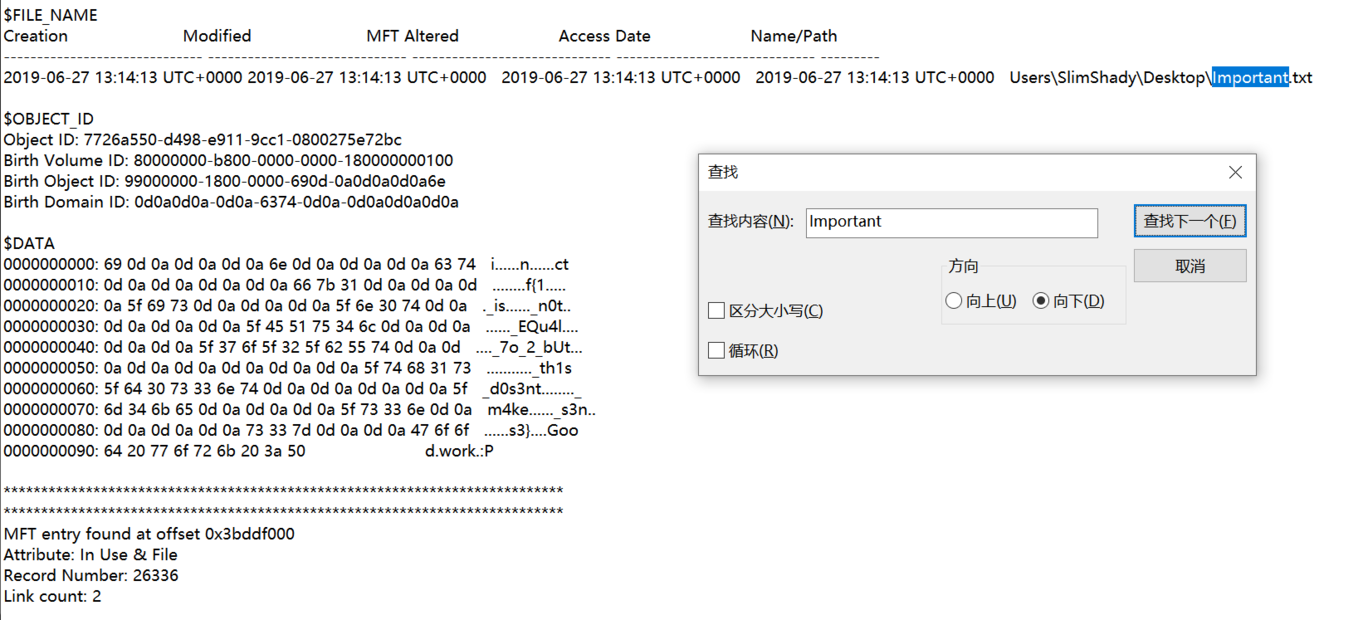

我们无法转储文本文件的原因是被黑客删除,在这里我们需要了解MFT表,NTFS文件系统包含一个称为主文件表或MFT,对于NTFS文件系统卷上每个文件,MFT中至少有一个条目,且文件大小在小于等于1024字节会直接存储在MFT表,如果超过1024字节,则该表将仅包含其位置信息。

我们在MFT表中搜索:Important.txt、Screenshot1.png,发现Important.txt有data数据,Screenshot1.png无data数据。

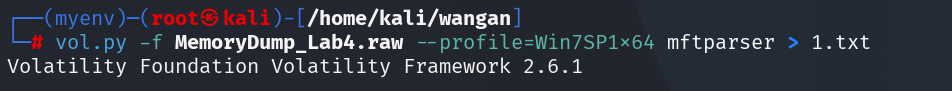

这里不浪费时间了,没有一个文件有用,我们直接这一步

vol.py -f MemoryDump_Lab4.raw --profile=Win7SP1x64 mftparser > 1.txt将信息输出到文件中,然后打开文件后搜索

将DATA中的数据复制出来:

0000000000: 69 0d 0a 0d 0a 0d 0a 6e 0d 0a 0d 0a 0d 0a 63 74 i......n......ct

0000000010: 0d 0a 0d 0a 0d 0a 0d 0a 66 7b 31 0d 0a 0d 0a 0d ........f{1.....

0000000020: 0a 5f 69 73 0d 0a 0d 0a 0d 0a 5f 6e 30 74 0d 0a ._is......_n0t..

0000000030: 0d 0a 0d 0a 0d 0a 5f 45 51 75 34 6c 0d 0a 0d 0a ......_EQu4l....

0000000040: 0d 0a 0d 0a 5f 37 6f 5f 32 5f 62 55 74 0d 0a 0d ...._7o_2_bUt...

0000000050: 0a 0d 0a 0d 0a 0d 0a 0d 0a 0d 0a 5f 74 68 31 73 ..........._th1s

0000000060: 5f 64 30 73 33 6e 74 0d 0a 0d 0a 0d 0a 0d 0a 5f _d0s3nt........_

0000000070: 6d 34 6b 65 0d 0a 0d 0a 0d 0a 5f 73 33 6e 0d 0a m4ke......_s3n..

0000000080: 0d 0a 0d 0a 0d 0a 73 33 7d 0d 0a 0d 0a 47 6f 6f ......s3}....Goo

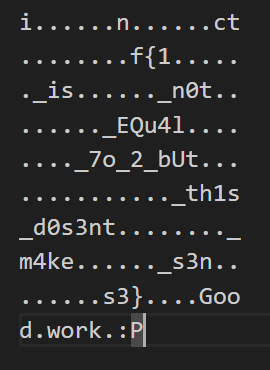

0000000090: 64 20 77 6f 72 6b 20 3a 50 d.work.:P我们将多余的内容去除,然后再把.都替换为空值,然后消除回车

我们就得到了inctf{1_is_n0t_EQu4l_7o_2_bUt_th1s_d0s3nt_m4ke_s3ns3}Goodwork:P

最终Flag为inctf{1_is_n0t_EQu4l_7o_2_bUt_th1s_d0s3nt_m4ke_s3ns3}