内存取证系列:Memlabs-6

题目附件

挑战描述

我们从情报局收到了这份内存转储文件。他们称这份证据可能藏有 underworld(地下犯罪组织)黑帮分子大卫・本杰明的一些秘密。这份内存转储数据是从他的一名手下那里获取的,联邦调查局在本周早些时候逮捕了这名手下。你的任务是仔细检查这份内存转储文件,看看能否发现一些线索。联邦调查局还表示,大卫通过互联网与他的手下进行沟通,所以这可能是一个很好的切入点。

注意:本次挑战由一个被拆分为两部分的标志(flag)组成。

本实验的标志格式为

inctf {s0me_l33t_Str1ng}

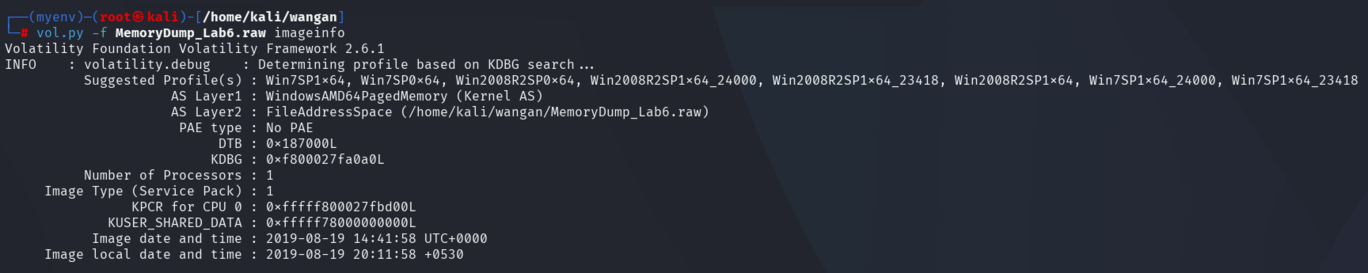

vol.py -f MemoryDump_Lab6.raw imageinfo

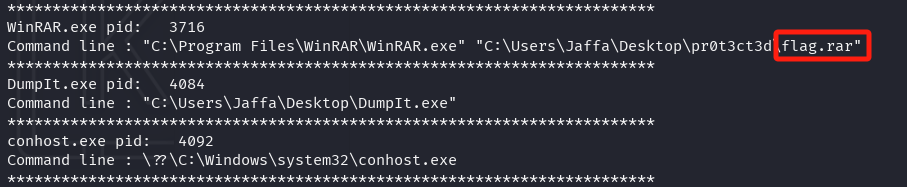

看看cmdline的相关信息

vol.py -f MemoryDump_Lab6.raw --profile=Win7SP1x64 cmdline

发现压缩包,这里我们提取出来:

vol.py -f MemoryDump_Lab6.raw --profile=Win7SP1x64 filescan | grep flag.rar

vol.py -f MemoryDump_Lab6.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000005fcfc4b0 -D ../Desktop

mv ../Desktop/file.None.0xfffffa800138d750.dat ../Desktop/flag.rar

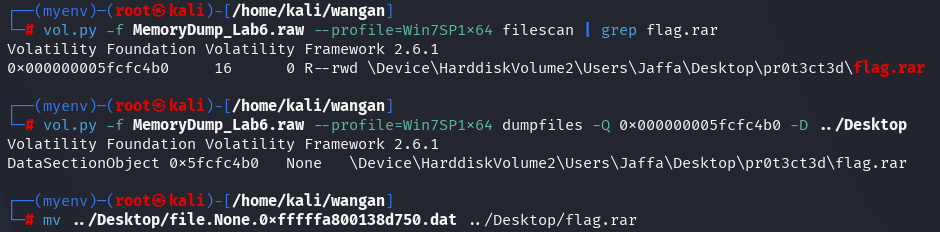

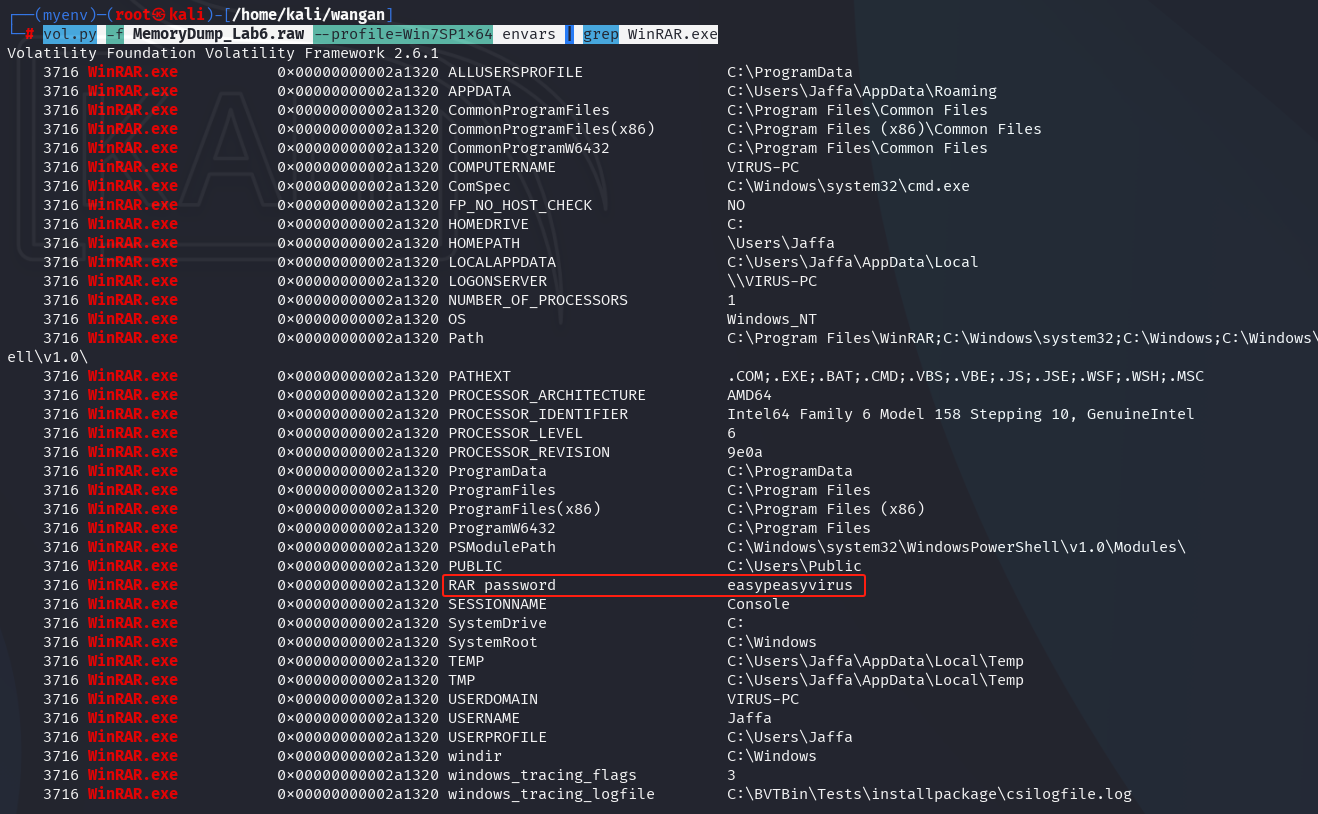

发现压缩包需要密码,这里调用了WinRAR,我们看看这个软件进程:

vol.py -f MemoryDump_Lab6.raw --profile=Win7SP1x64 envars | grep WinRAR.exe

发现解压密码easypeasyvirus,得到后半部分flagaN_Am4zINg_!_i_gU3Ss???}

因为题目中说在互联网上有所交流,因此保险起见再查看下浏览器历史记录,但是ie,chrome,firefox都出现了,按顺序来吧

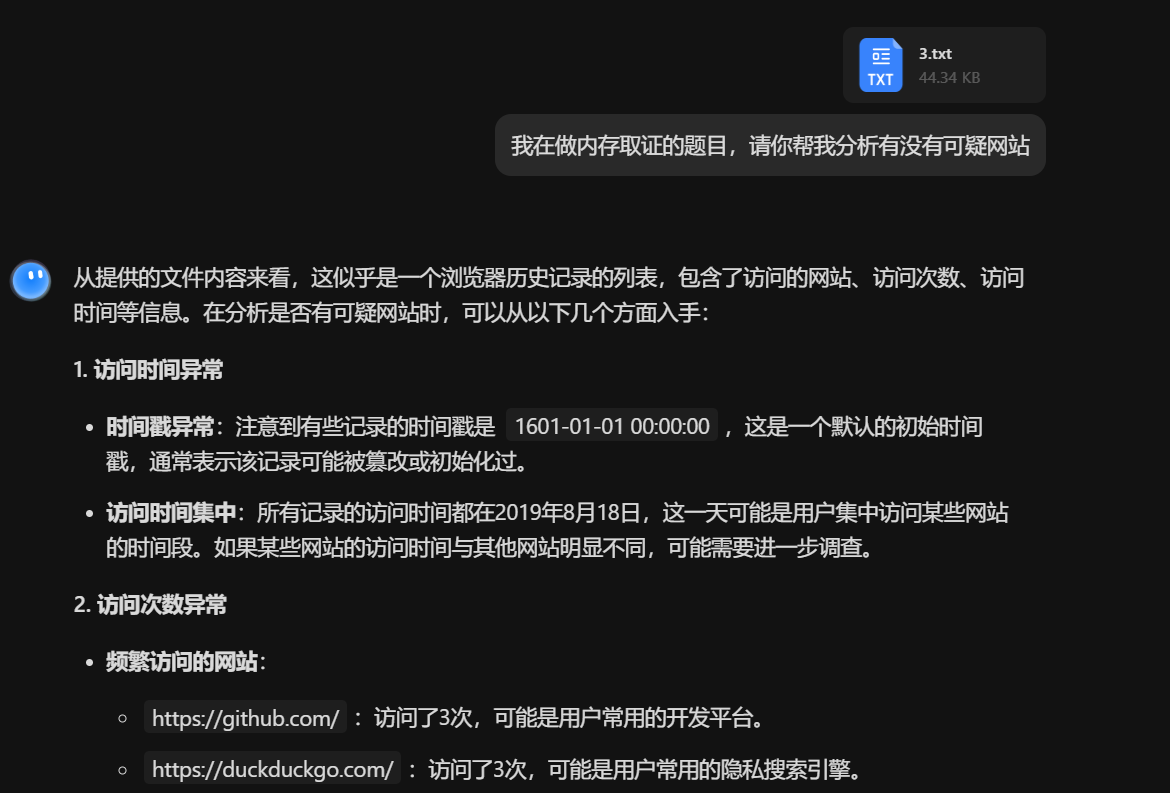

vol.py --plugins=../volatility/volatility/plugins -f MemoryDump_Lab6.raw --profile=Win7SP1x64 chromehistory > 1.txt历史记录太多太长,我这里丢给AI分析可疑网站了:

AI分析结果:

从提供的文件内容来看,这似乎是一个浏览器历史记录的列表,包含了访问的网站、访问次数、访问时间等信息。在分析是否有可疑网站时,可以从以下几个方面入手:

1.访问时间异常

时间戳异常:注意到有些记录的时间戳是

1601-01-01 00:00:00,这是一个默认的初始时间戳,通常表示该记录可能被篡改或初始化过。访问时间集中:所有记录的访问时间都在2019年8月18日,这一天可能是用户集中访问某些网站的时间段。如果某些网站的访问时间与其他网站明显不同,可能需要进一步调查。

2.访问次数异常

频繁访问的网站:

https://github.com/:访问了3次,可能是用户常用的开发平台。https://duckduckgo.com/:访问了3次,可能是用户常用的隐私搜索引擎。https://web.whatsapp.com/:访问了3次,可能是用户常用的即时通讯工具。

仅访问一次的网站:大多数网站只访问了一次,这可能表示用户只是偶然访问,但如果某些网站的访问时间与其他网站明显不同,可能需要进一步调查。

3.网站内容和性质

技术相关网站:

https://leetcode.com/、https://codeforces.com/、https://codechef.com/:这些是编程竞赛和在线编程学习平台,通常与技术学习和竞赛相关,没有明显的可疑之处。https://github.com/、https://gitlab.com/、https://bitbucket.org/:这些是代码托管平台,通常用于开发和协作,也没有明显的可疑之处。

搜索引擎:

https://www.google.com/search?q=...:多次出现,用户可能在搜索某些特定内容,但具体搜索内容需要进一步分析。

社交媒体和新闻网站:

https://twitter.com/、https://facebook.com/、https://www.bbc.co.uk/:这些是常见的社交媒体和新闻网站,通常没有可疑之处。

其他网站:

https://inctf.in/:这是一个CTF(Capture The Flag)竞赛网站,与网络安全竞赛相关,通常用于学习和竞赛,没有明显的可疑之处。https://filehippo.com/:这是一个软件下载网站,用户可能在下载某些软件。需要注意的是,某些恶意软件可能会通过这类网站传播。https://www.win-rar.com/:这是一个软件下载网站,用户可能在下载WinRAR软件。同样需要注意软件来源的合法性。

4.潜在可疑网站

https://volatilevirus.home.blog/:网站名称中包含“volatilevirus”,这可能暗示与恶意软件或病毒相关的内容。虽然不能仅凭名称判断,但这个网站可能需要进一步调查。

https://pastebin.com/RSGSi1hk:Pastebin是一个常见的代码分享平台,但也常被用于分享恶意代码或敏感信息。需要检查该链接的具体内容。

http://alibaba.com/:虽然是一个合法的B2B平台,但某些恶意行为者可能会利用此类平台进行钓鱼或传播恶意链接。

https://virustotal.com/:VirusTotal是一个恶意软件检测平台,用户可能在上传某些文件进行检测。如果用户频繁访问该网站,可能表明他们对某些文件的安全性有疑虑。

5.建议的下一步分析

检查具体页面内容:对于上述潜在可疑网站,尤其是

volatilevirus.home.blog和pastebin.com链接,需要进一步检查页面内容,确认是否有恶意代码或可疑信息。分析搜索内容:对于多次出现的Google搜索记录,可以提取搜索关键词,分析是否有可疑的搜索行为。

结合其他证据:如果这是内存取证的一部分,建议结合其他证据(如系统日志、网络流量记录等)进行综合分析。

历史记录太多太长,我这里丢给AI分析可疑网站了:

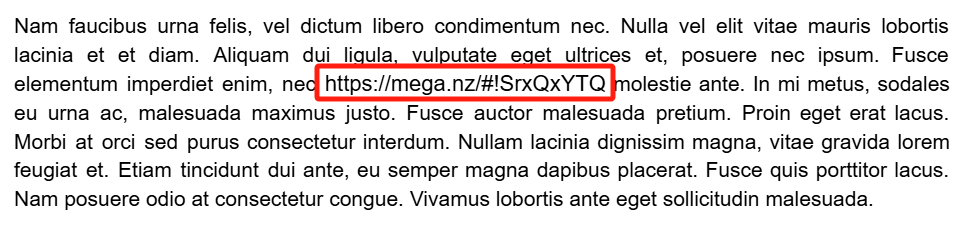

访问网址:

丢给AI:

访问看看....草,又是密钥,烦死了。

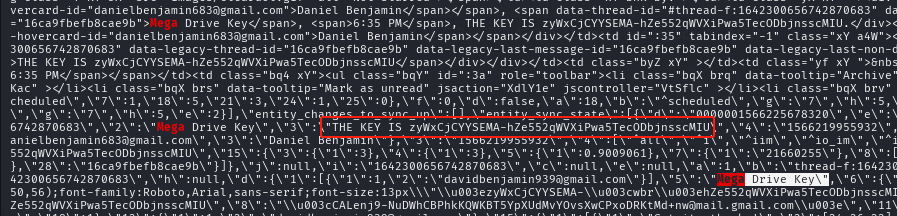

查一下攻略,这里需要搜索镜像中带有Mega字符的ASCII文本

strings -n 500 MemoryDump_Lab6.raw | grep Mega

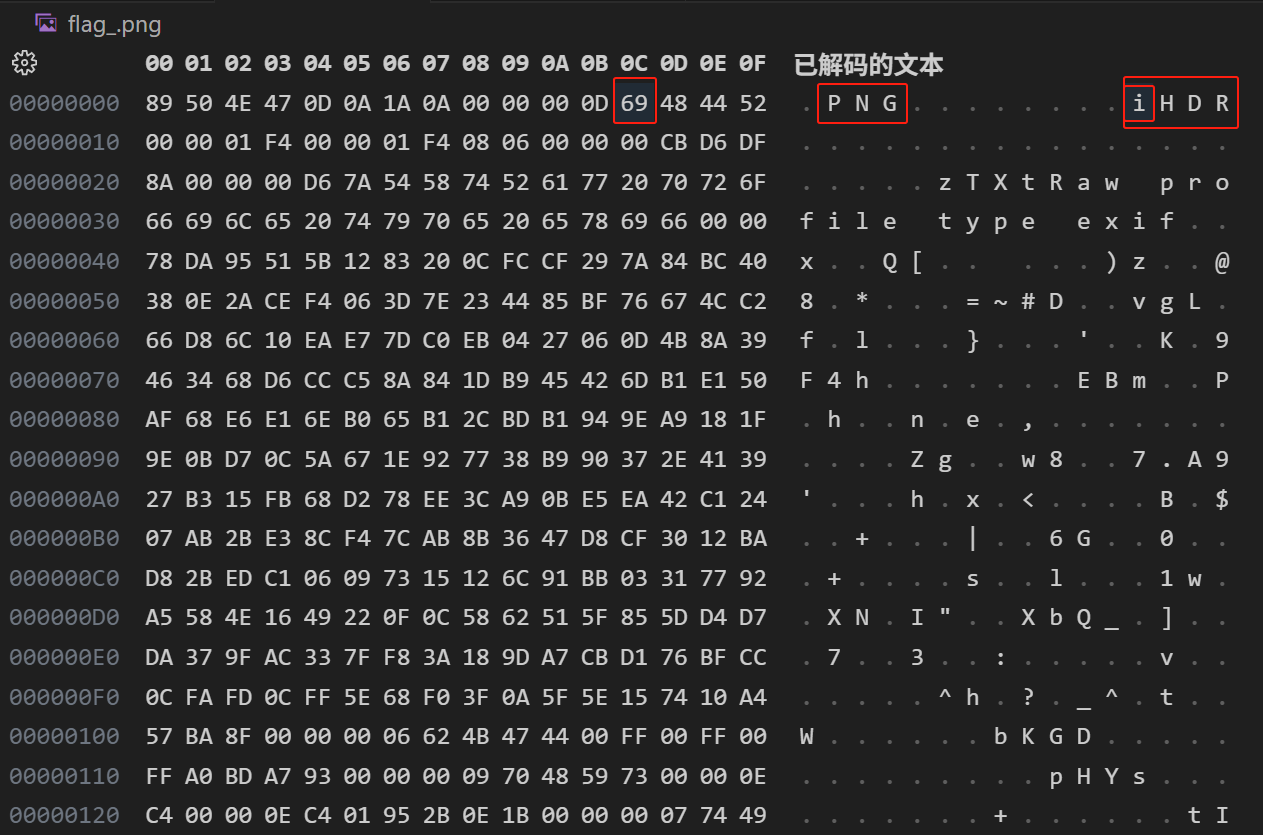

拿到key值,然后填入,发现图片损坏,我们用VSCode打开

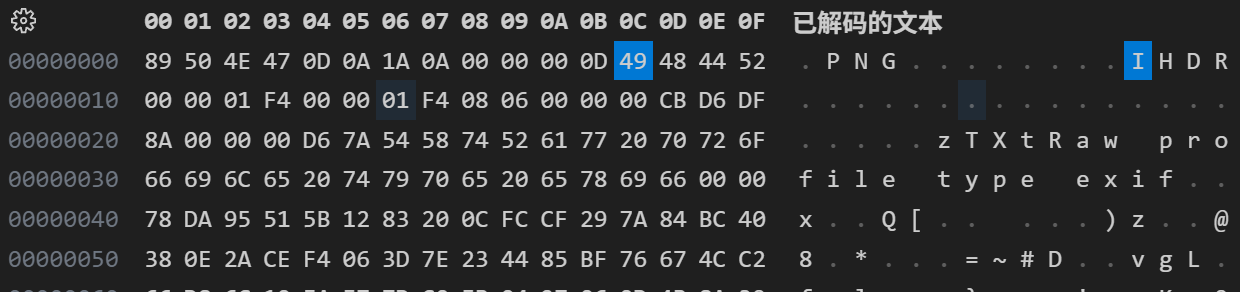

将这里的iHDR修改为IHDR,把69改为49即可打开图片

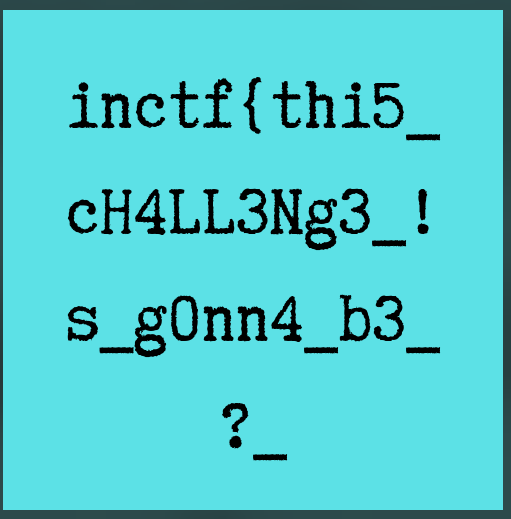

拿到前半段flag:inctf{thi5_cH4LL3Ng3_!s_g0nn4_b3_?_

拼接得到:inctf{thi5_cH4LL3Ng3_!s_g0nn4_b3_?_aN_Am4zINg_!_i_gU3Ss???}