内存取证系列:Memlabs-5

题目附件:

挑战描述

我们最近从客户那里收到了这个内存转储文件。当客户不在时,有人访问了他的系统,他发现一些相当奇怪的文件被访问了。找到这些文件,它们可能会很有用。我引用他的话: “这些文件名无法读取。它们由字母和数字组成,但我无法弄清楚它们到底是什么。” 此外,他注意到他最喜爱的应用程序每次运行时都会崩溃。这是病毒吗? 注-1:这个挑战由 3 个 flag 组成。如果你以为第二个 flag 是终点,那你就错了!! :P 注-2:在制作这个挑战时有一个小错误。如果你找到任何包含字符串 "

L4B_3_D0n3!!" 的内容,请将其更改为 "L4B_5_D0n3!!",然后再继续。 注-3:只有当你拥有第一阶段的 flag 时,你才能获得第二阶段的 flag。

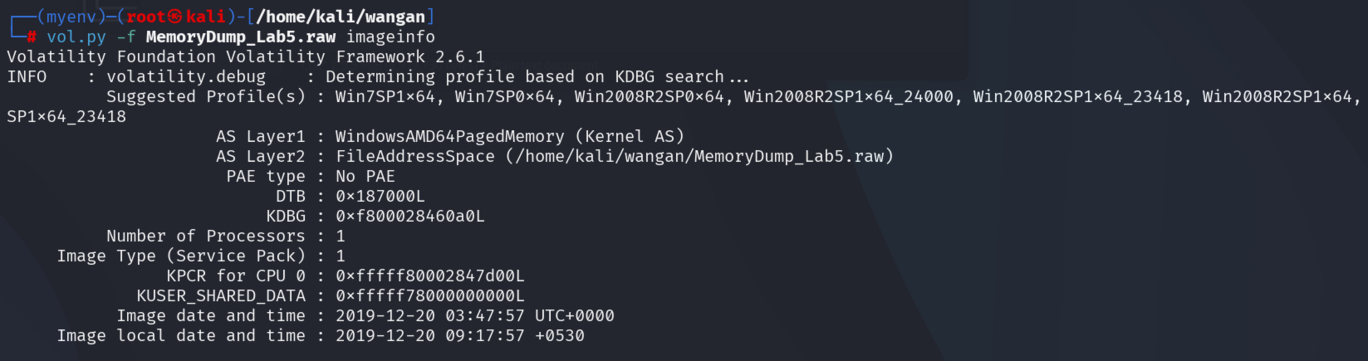

# 查看信息

vol.py -f MemoryDump_Lab5.raw imageinfo

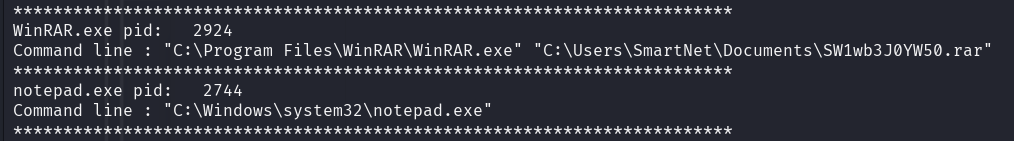

在尝试查看cmd相关记录时看到一个压缩包,有点可疑

vol.py -f MemoryDump_Lab5.raw--profile=Win7SP1x64 cmdline

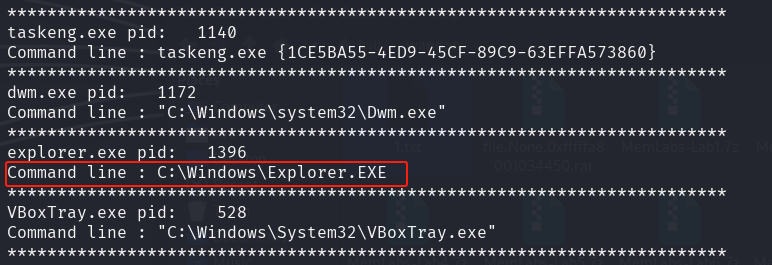

同时这里发现了浏览器启动记录:

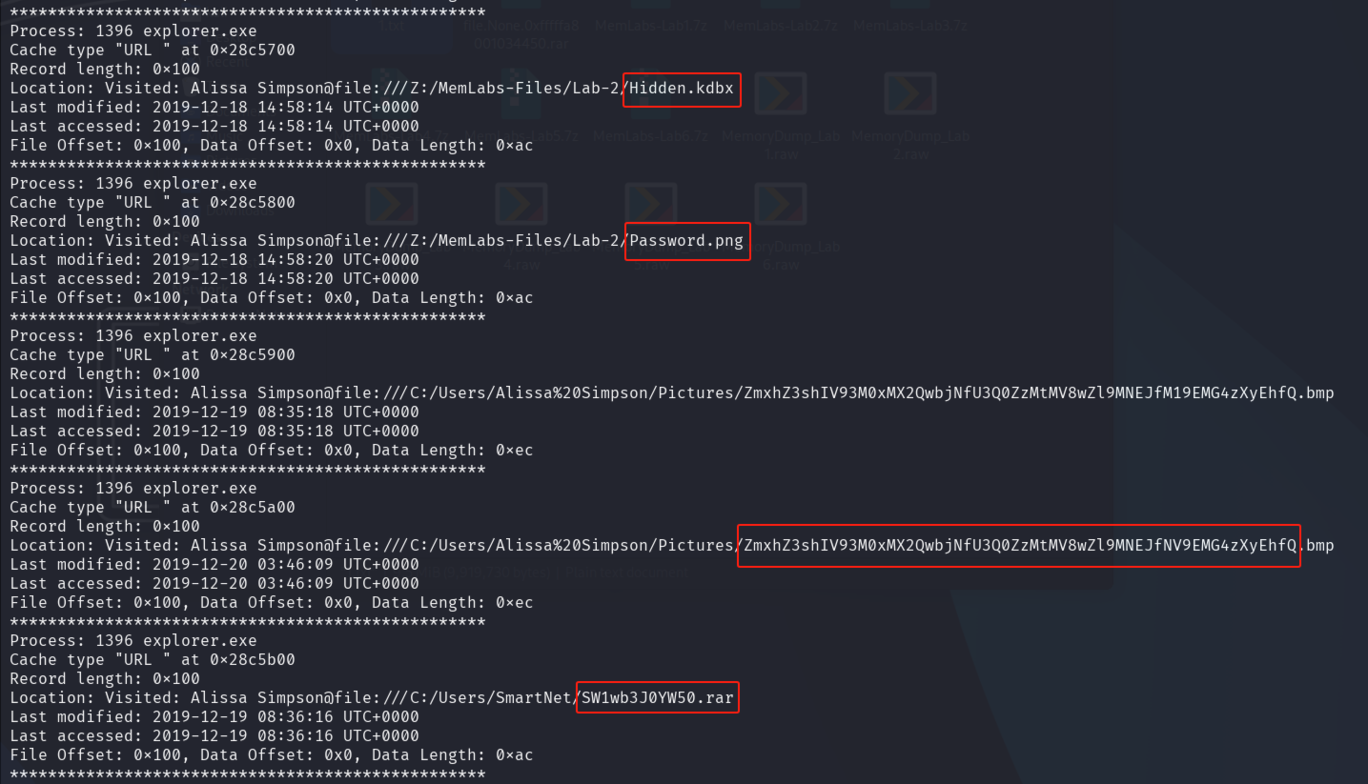

查看一下浏览器记录:

vol.py -f MemoryDump_Lab5.raw --profile=Win7SP1x64 iehistory

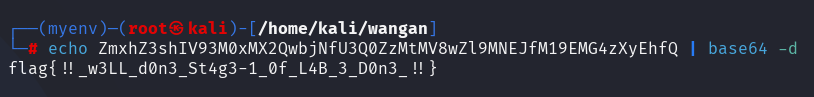

使用命令解码base64位加密:

echo ZmxhZ3shIV93M0xMX2QwbjNfU3Q0ZzMtMV8wZl9MNEJfM19EMG4zXyEhfQ | base64 -d 这里得到flag

这里得到flag flag{!!_w3LL_d0n3_St4g3-1_0f_L4B_3_D0n3_!!}

还记得前面的提示吗?修改后为 flag{!!_w3LL_d0n3_St4g3-1_0f_L4B_5_D0n3_!!}

vol.py -f MemoryDump_Lab5.raw --profile=Win7SP1x64 filescan |grep-E'Password.png|SW1wb3J0YW50.rar|Hidden.kdbx'

vol.py -f MemoryDump_Lab5.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003eed56f0 -D /home/kali

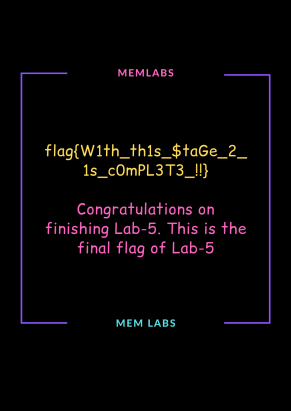

mv file.None.0xfffffa80010b44f0.dat 1.zip解压发现需要密码,这里看提示3,我们将flag1输入后得到flag2:

flag{W1th_th1s_$taGe_2_1s_c0mPL3T3_!!}

注意,前面的提示说过不止两个flag!

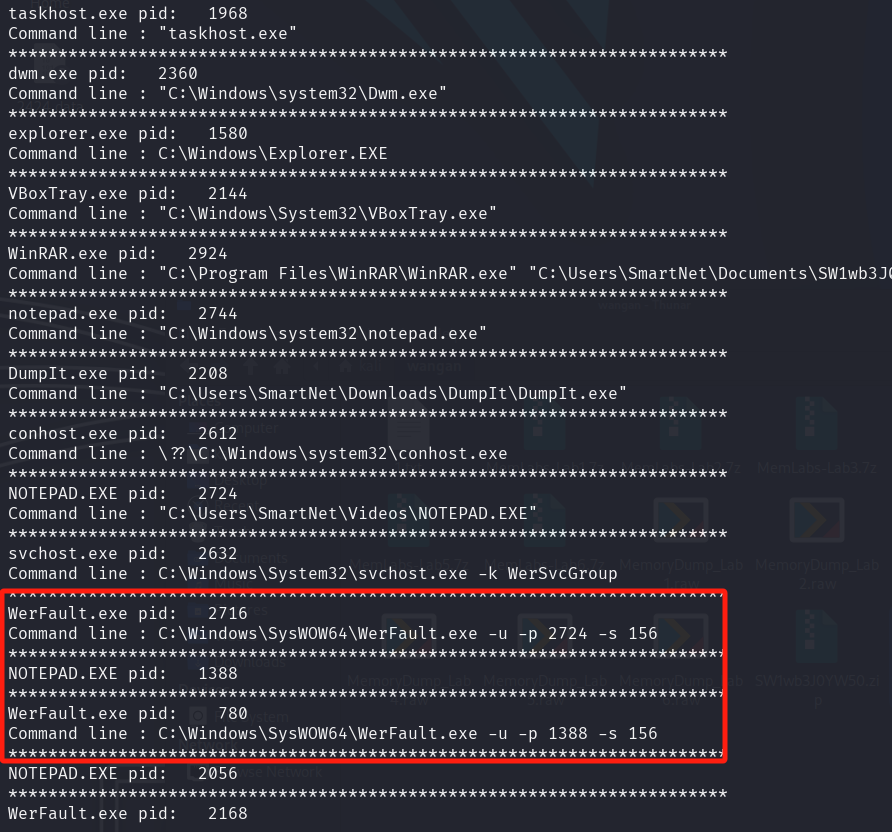

cmdline的最后两条,某个进程有点问题

提取一下2724这个进程:(后面哪个报错这里不写了)

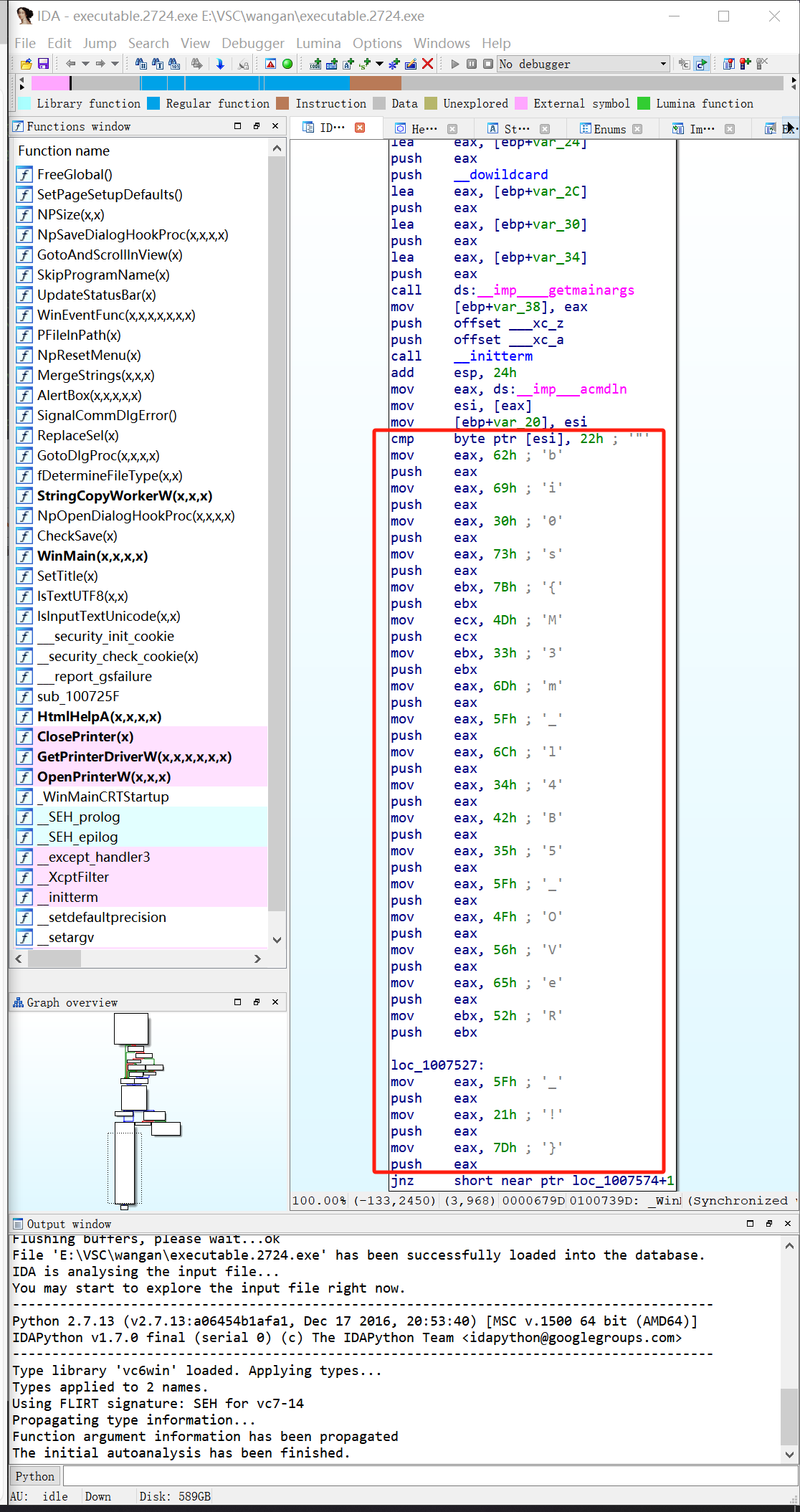

vol.py -f MemoryDump_Lab5.raw --profile=Win7SP1x64 procdump -p2724 -D ./接下来用IDA打开第一个程序查看:

这里得到第三个flagbi0s{M3m_l4B5_OVeR_!}