内存取证系列:Memlabs-1

题目附件:

挑战描述

我姐姐的电脑崩溃了。我们非常幸运地恢复了这个内存转储文件。你的任务是从系统中提取她所有的重要文件。根据我们的回忆,当时突然看到一个黑色窗口弹出,并显示某些操作正在执行。崩溃发生时,她正在尝试绘制一些图形。这是我们对崩溃时刻的所有记忆。 注: 此挑战包含3个flag(需破解的密钥)。

通读题目描述,疑似cmd界面执行可疑程序,至于画什么,可能是画画程序中有什么

解题

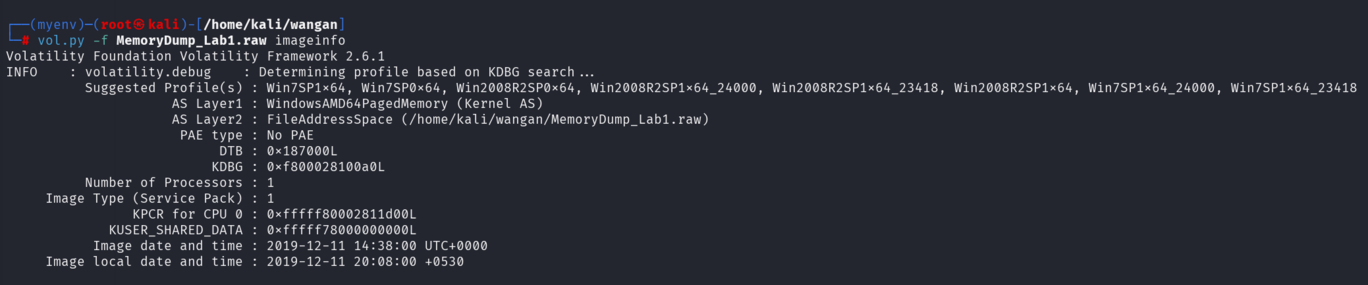

# // 先看一眼操作系统信息 //

vol.py -f MemoryDump_Lab1.raw imageinfo

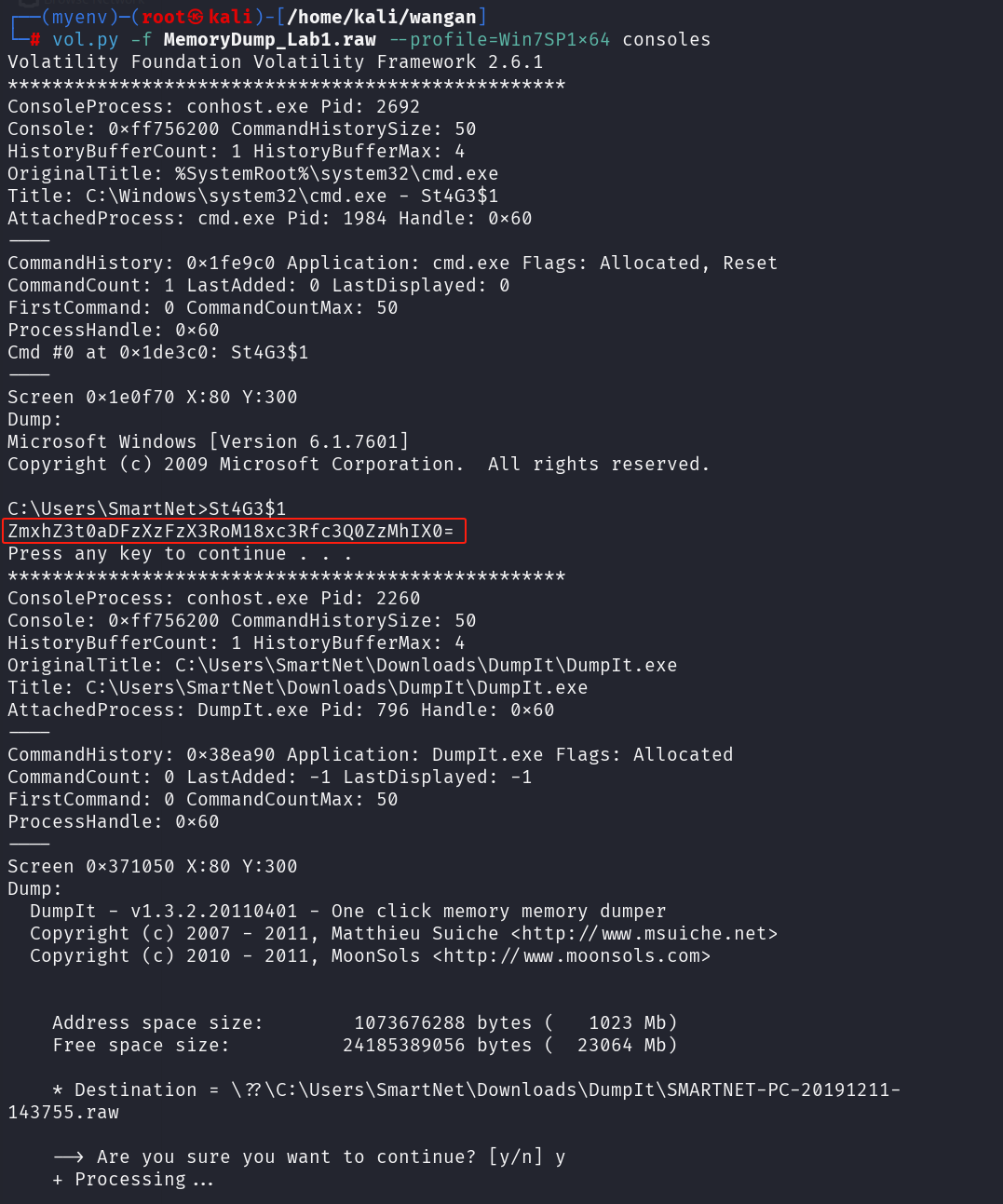

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 consoles

现在查看一下consoles输出记录和cmd的相关信息

得到了一串类似于base的加密字符串,可疑程序暂且定为图中的它吧

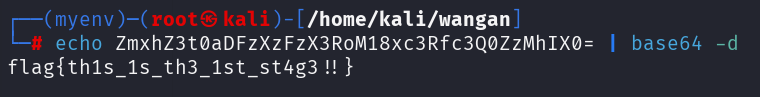

解密一下看看:echo ZmxhZ3t0aDFzXzFzX3RoM18xc3Rfc3Q0ZzMhIX0= | base64 -d

得到flag{th1s_1s_th3_1st_st4g3!!} 既然有思路了,查看进程:

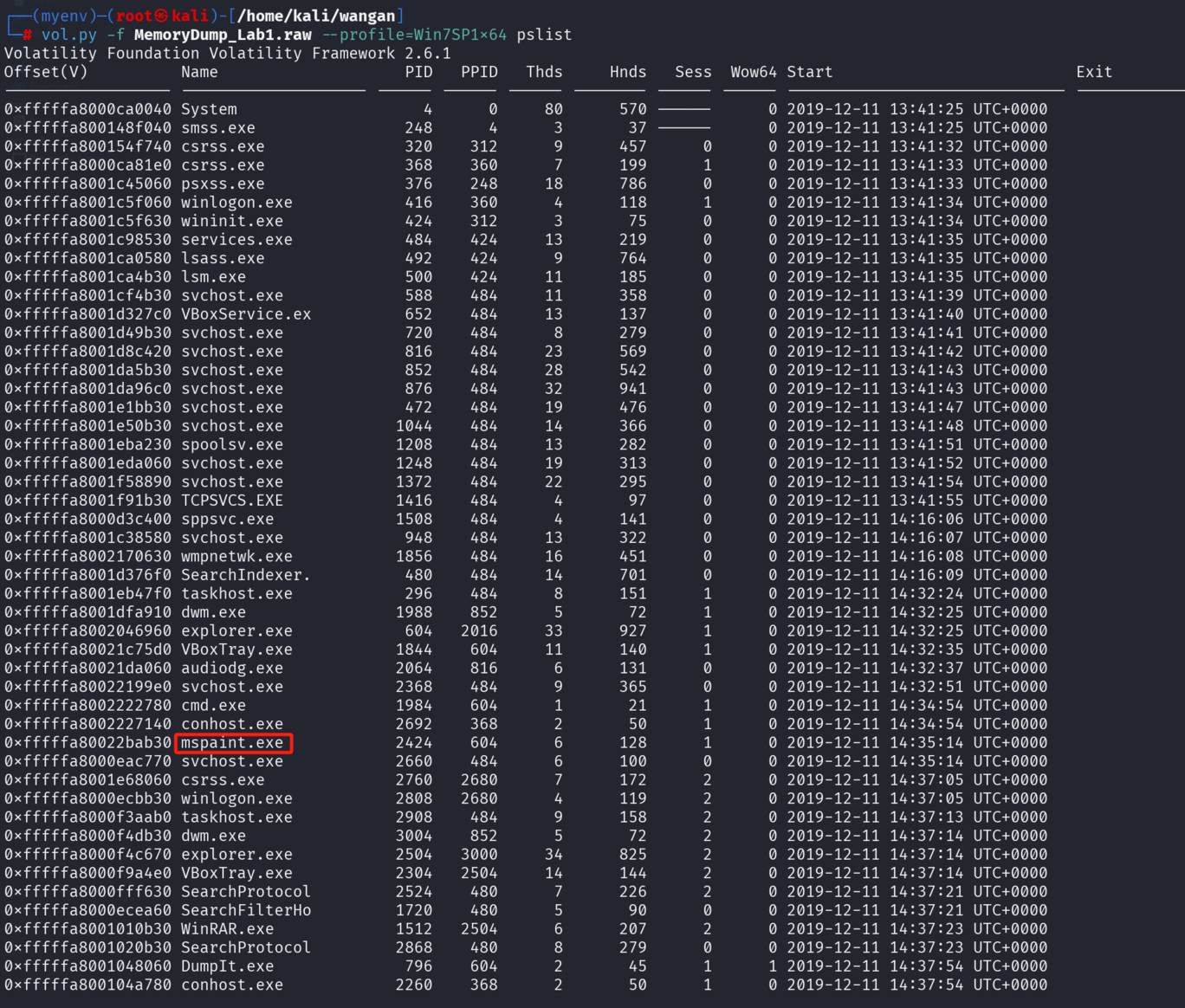

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 pslist

找的了windows的画图工具,画画指的应该就是这个,我们将这个文件提取出来

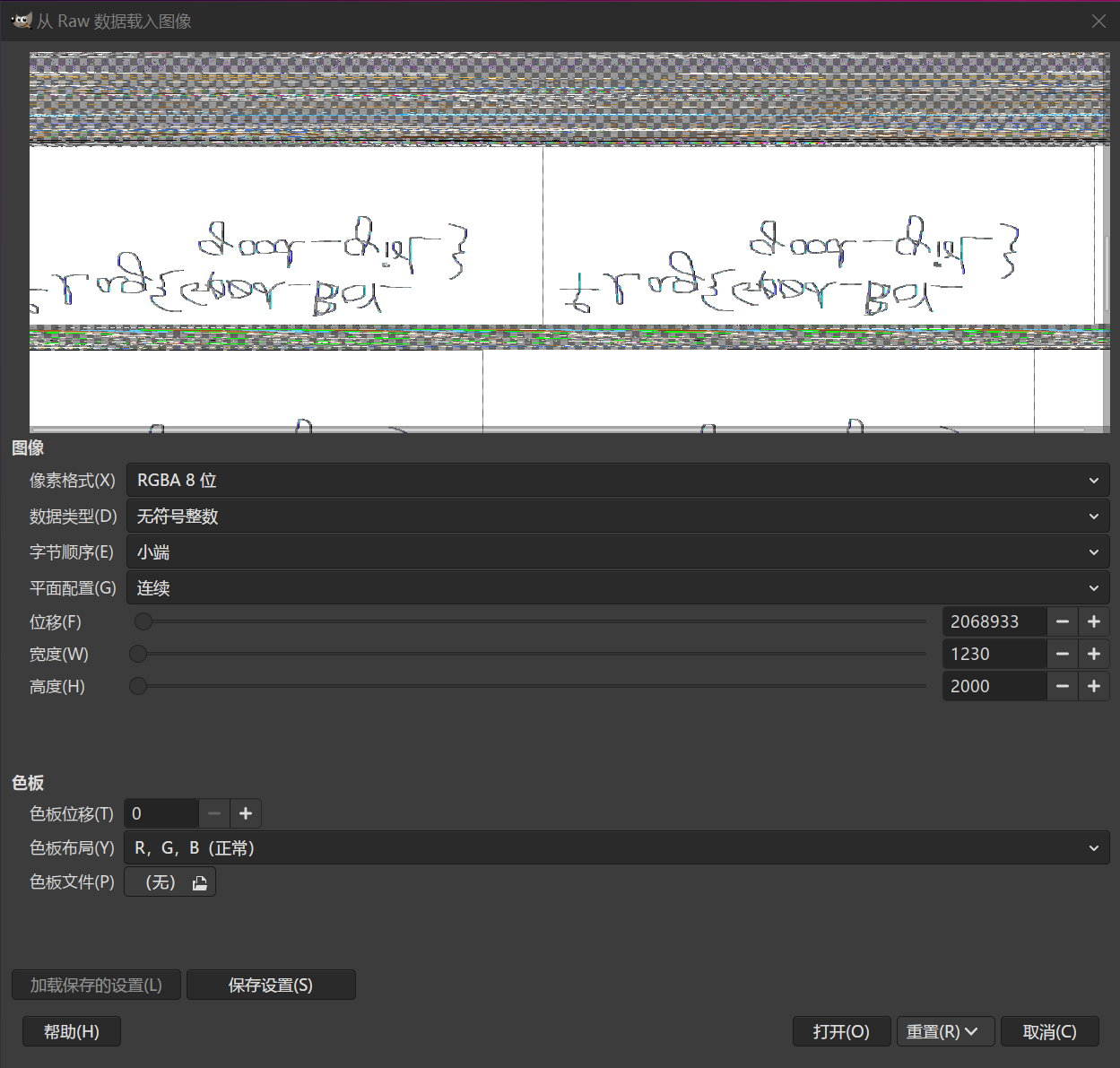

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 memdump -p 2424 -D /home/kali/Desktop/打开这个文件有两种方式:

方案一,在kali中安装GIMP apt install gimp -y

方案二,在windows中安装GIMP

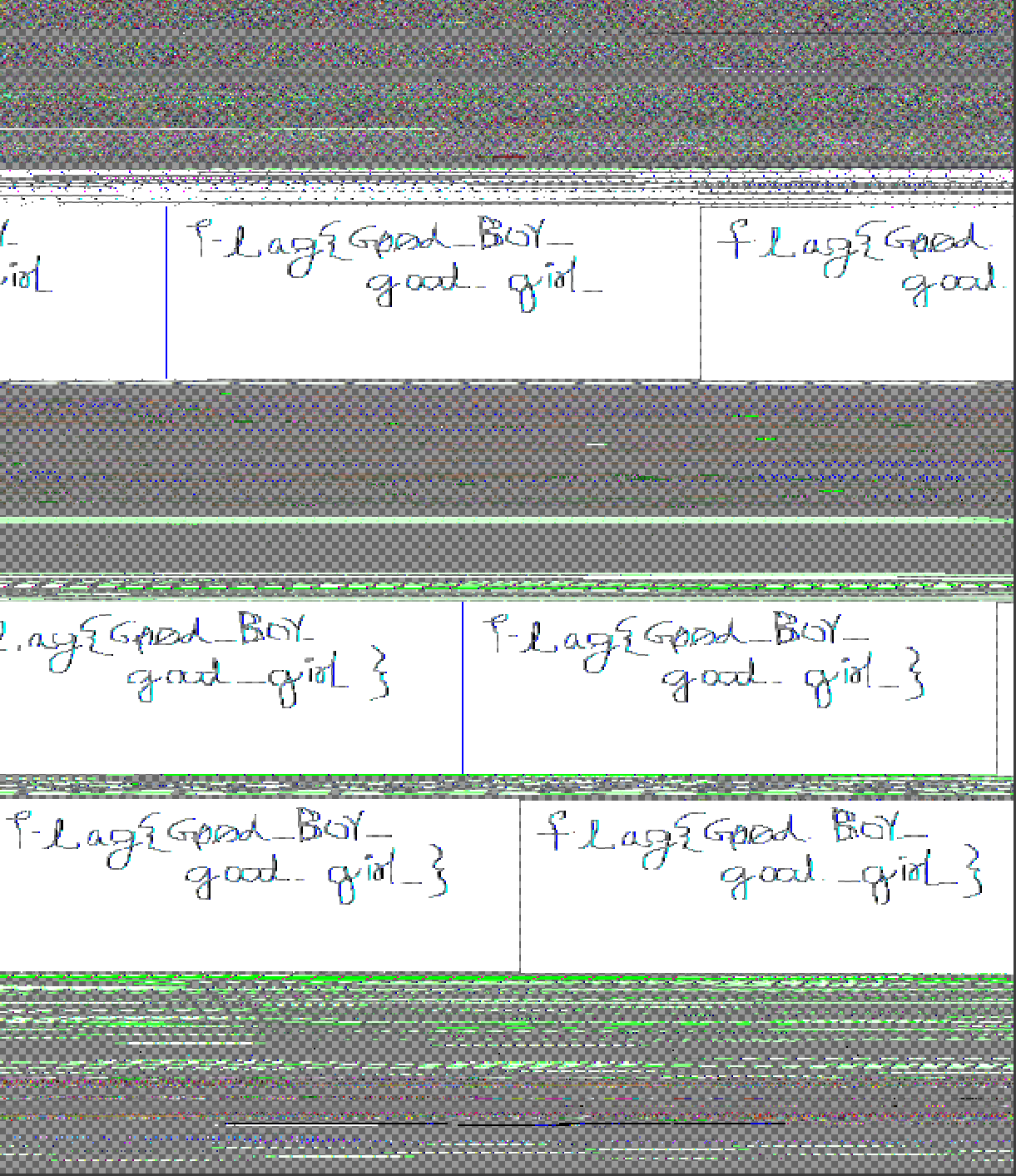

使用此工具打开2424.data文件,调整数值

然后点击打开,选择:图像—>变换—>竖直翻转

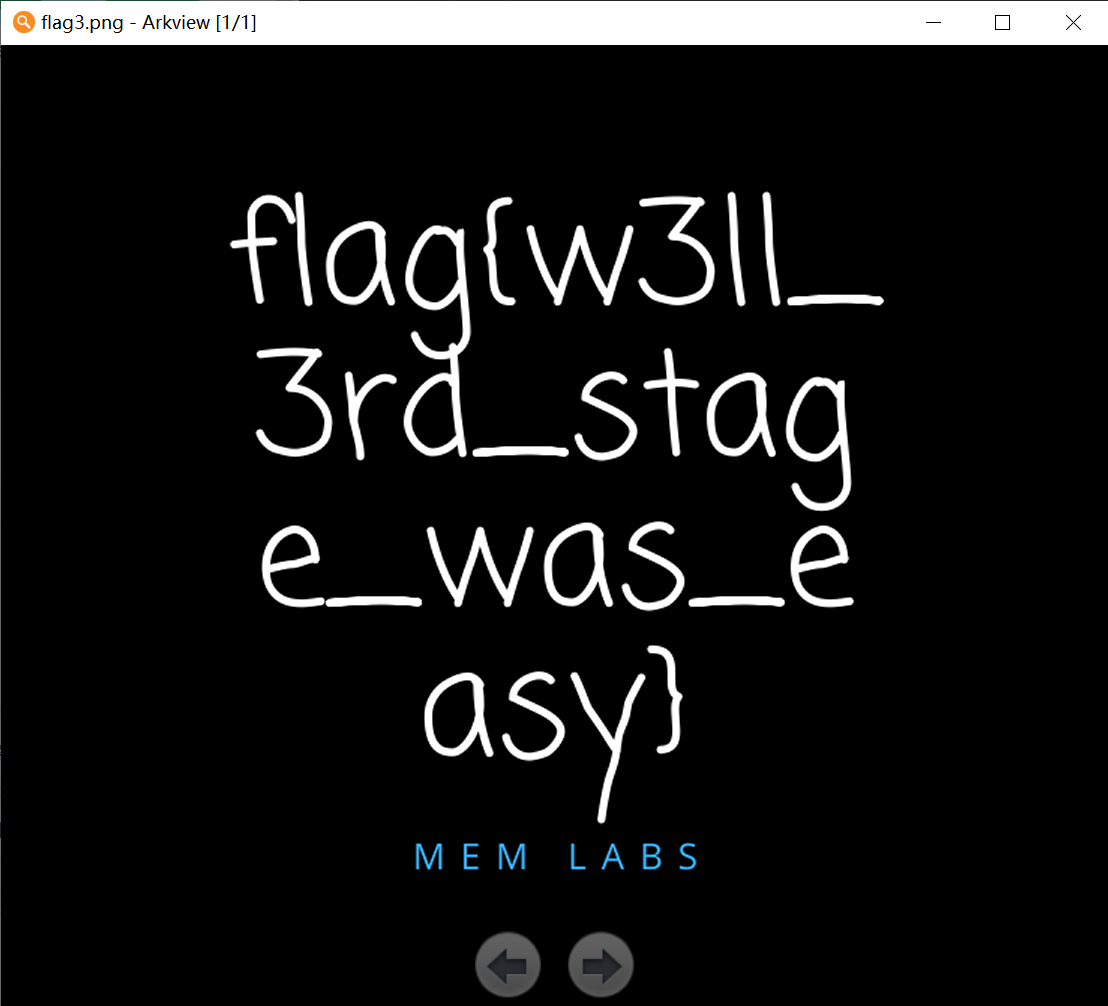

这个实在是太抽象了flag{good_boy_good_girl}

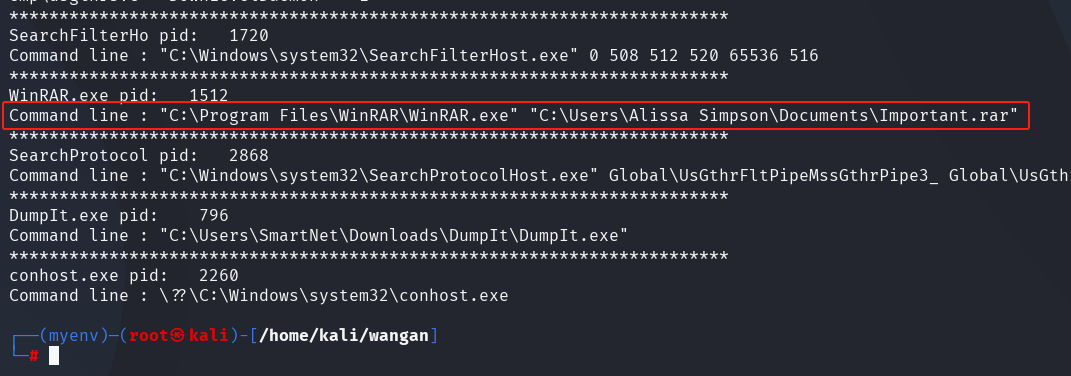

# // 查看cmd信息

vol.py -f MemoryDump_Lab1.raw--profile=Win7SP1x64 cmdline

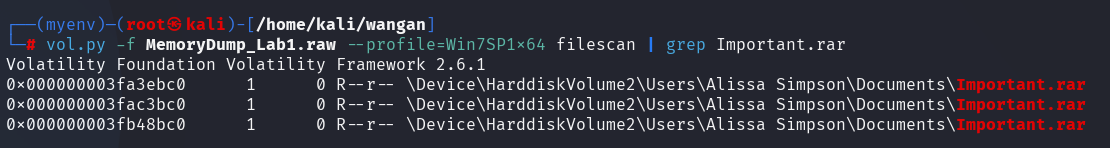

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 filescan | grep Important.rar

vol.py -f MemoryDump_Lab1.raw --profile=Win7SP1x64 dumpfiles -Q0x000000003fa3ebc0 --dump-dir=./

提取并改后缀

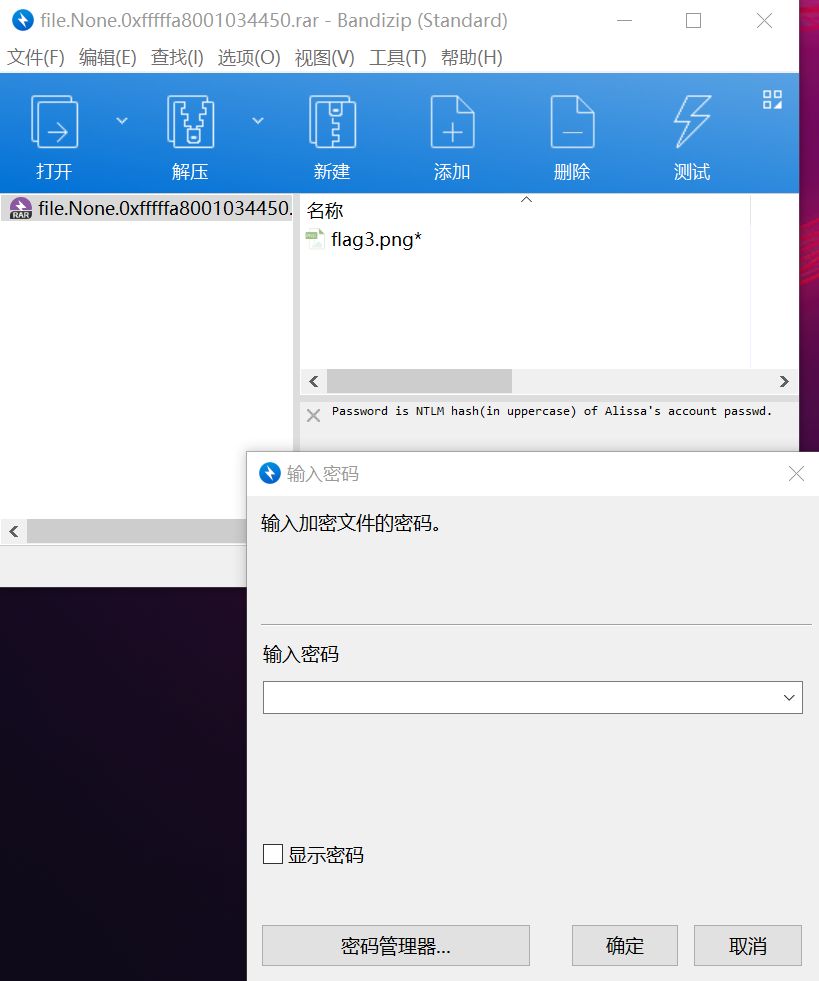

mv file.None.0xfffffa8001034450.dat file.None.0xfffffa8001034450.rar发现解压需要密码,提示解压密码为alissa用户的密码的NTLM加密后的hash值

# // 查看密码

vol.py -f MemoryDump_Lab1.raw--profile=Win7SP1x64 hashdumpAlissa Simpson:1003:aad3b435b51404eeaad3b435b51404ee:f4ff64c8baac57d22f22edc681055ba6:::

提示中的解压密码是“alissa用户的密码的NTLM加密后的hash值”

而给定的hash值是aad3b435b51404eeaad3b435b51404ee:f4ff64c8baac57d22f22edc681055ba6

NTLM加密:

NTLM加密通常会将密码分为两部分进行加密,每部分加密后生成16字节的哈希值。

给定的hash值aad3b435b51404eeaad3b435b51404ee:f4ff64c8baac57d22f22edc681055ba6符合NTLM的格式,

其中aad3b435b51404eeaad3b435b51404ee是LM哈希,f4ff64c8baac57d22f22edc681055ba6是NT哈希。

f4ff64c8baac57d22f22edc681055ba6转换大小写F4FF64C8BAAC57D22F22EDC681055BA6