内存取证系列:Memlabs-2

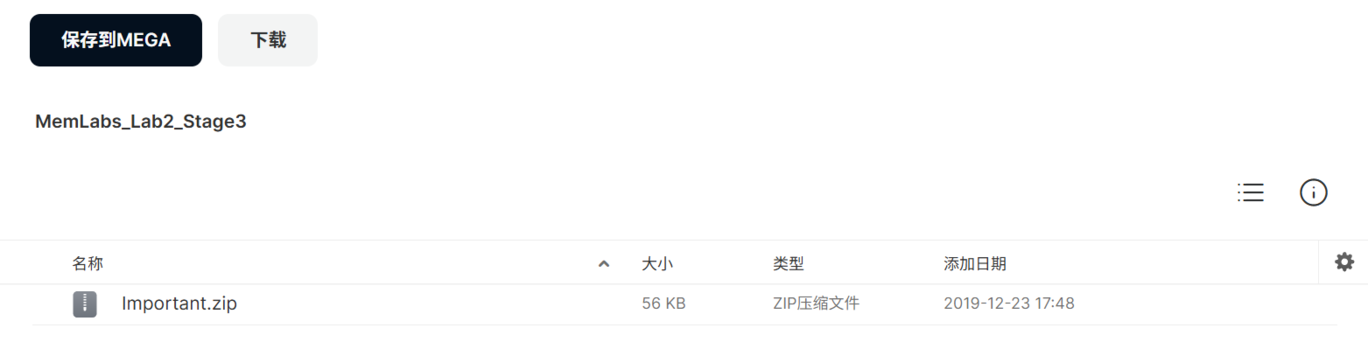

题目附件:

挑战描述

我们公司的一位客户因未知错误失去了系统访问权限。据称,他是一位非常著名的“环保”活动家。作为调查的一部分,他告知我们,其常用应用包括浏览器、密码管理器等。我们希望你能深入分析该内存转储文件,找回他的重要资料并归还给我们。 注: 此挑战包含3个flag(需破解的密钥)

先来通读一下描述,那个“环保”,大概指的是环境变量,environment是环境的意思,而“他常用的应用程序是浏览器、密码管理器等”则告知我们关于浏览器和密码可能存在我们所需要的东西

解题:

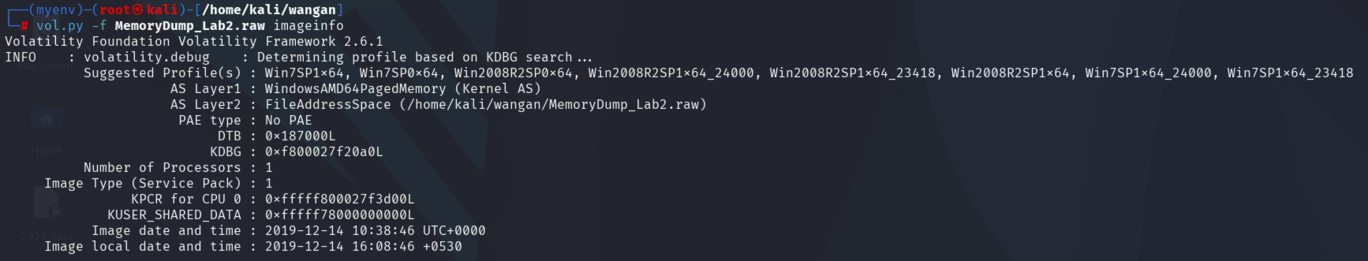

vol.py -f MemoryDump_Lab2.raw imageinfo

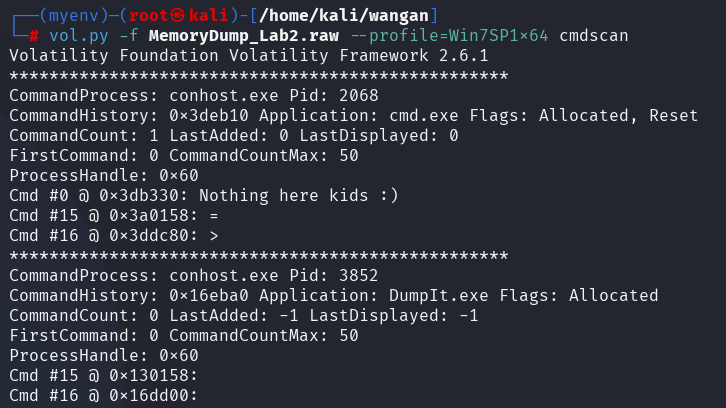

vol.py -f MemoryDump_Lab2.raw --profile=Win7SP1x64 cmdscan

vol.py -f MemoryDump_Lab2.raw--profile=Win7SP1x64 envars

AI分析:

从提供的IE历史记录分析中,可以总结以下关键发现和结论:

1. 用户活动与文件访问:

- 用户 Alissa Simpson 通过资源管理器(explorer.exe)和COM宿主进程(dllhost.exe)访问了多个敏感文件:

- Important.rar 和 SW1wb3J0YW50.rar(Base64解码后为"Important"),可能存在重复或重命名的压缩文件。

- stAg3_5.txt 可能是包含阶段提示或密码的文本文件。

- Password.png 可能存储了密码信息,用于访问 Hidden.kdbx(KeePass数据库)。

- Hidden.kdbx 在 SmartNet 用户目录下被多次访问,暗示跨用户文件操作。

2. 网络活动:

- 访问了 [**https://notifier.rarlab.com**](https://notifier.rarlab.com)(WinRAR官方更新检查),未发现明显恶意迹象。

3. 时间线分析:

- 文件操作集中在 2019年12月11日至14日,尤其是14日频繁访问密码相关文件,可能在进行敏感数据操作。

4. 可疑进程行为:

- dllhost.exe(PID 2376)重复了explorer.exe的文件访问记录,需检查是否存在进程注入或恶意DLL加载。

5. 潜在风险点:

- 跨用户访问:访问SmartNet目录的Secrets文件,可能存在权限滥用或横向移动。

- 敏感数据存储:密码以明文(图片/文本)或加密形式(kdbx)存储,存在泄露风险。

建议行动:

- 提取并分析文件:检查压缩包、文本、图片及数据库文件内容,确认是否存在恶意代码或泄露数据。

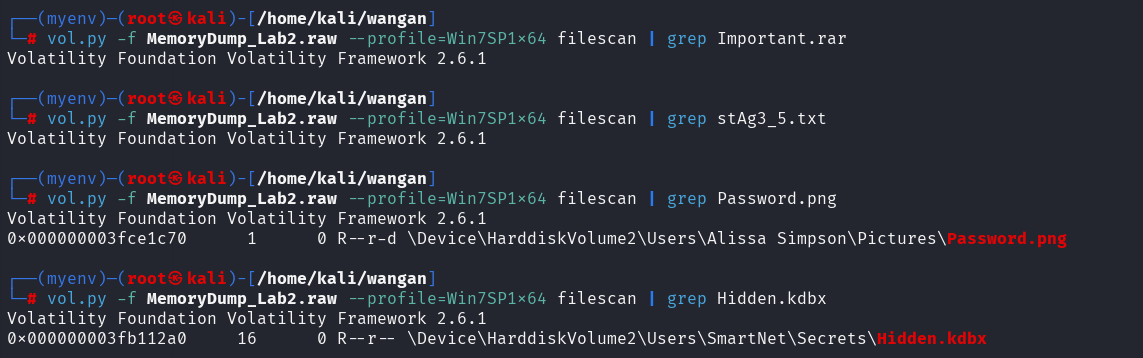

根据回显信息,可以发现有四个可疑文件,分别提取一下看看

Important.rar

stAg3_5.txt

Password.png

Hidden.kdbx

命令使用filescan扫描内存中所有文件,通过管道符连接grep只显示包含文件名的结果

vol.py -f MemoryDump_Lab2.raw --profile=Win7SP1x64 filescan | grep Important.rar

vol.py -f MemoryDump_Lab2.raw --profile=Win7SP1x64 filescan | grep stAg3_5.txt

vol.py -f MemoryDump_Lab2.raw --profile=Win7SP1x64 filescan | grep Password.png

vol.py -f MemoryDump_Lab2.raw --profile=Win7SP1x64 filescan | grep Hidden.kdbx 发现只有最后两个有输出,只能找后面两个文件了

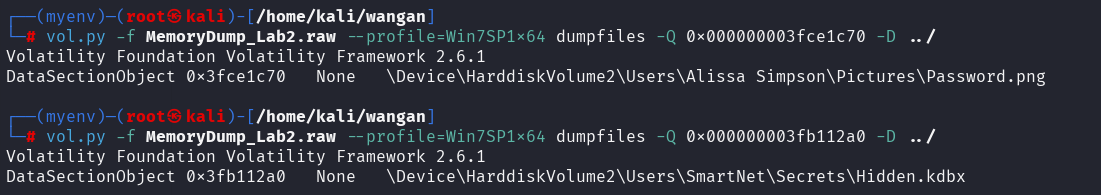

提取一下,输出到父目录:

提取一下,输出到父目录:

vol.py -f MemoryDump_Lab2.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fce1c70 -D ../

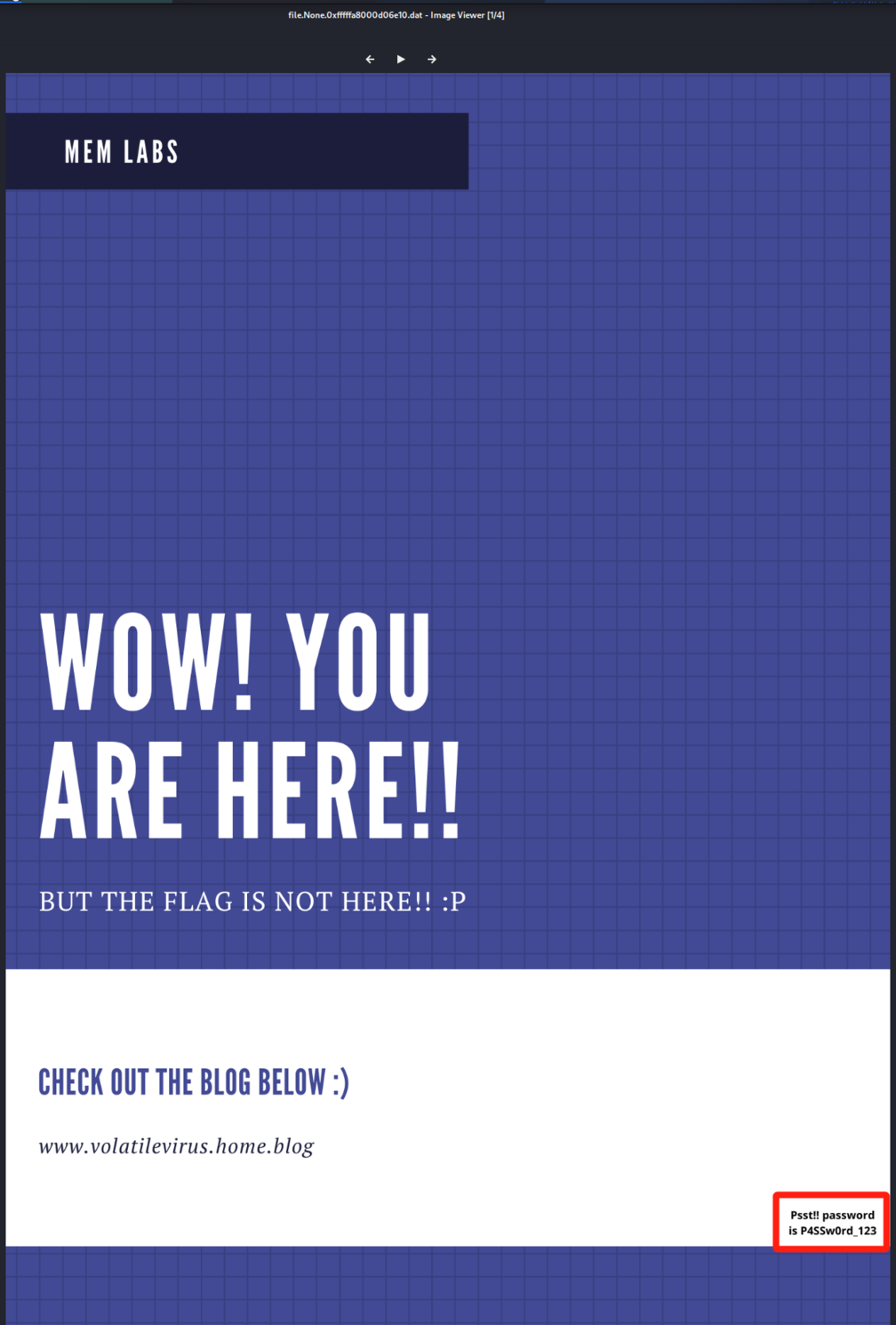

vol.py -f MemoryDump_Lab2.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fb112a0 -D ../ 打开图片:

打开图片:

图片中可以得到密码P4SSw0rd_123

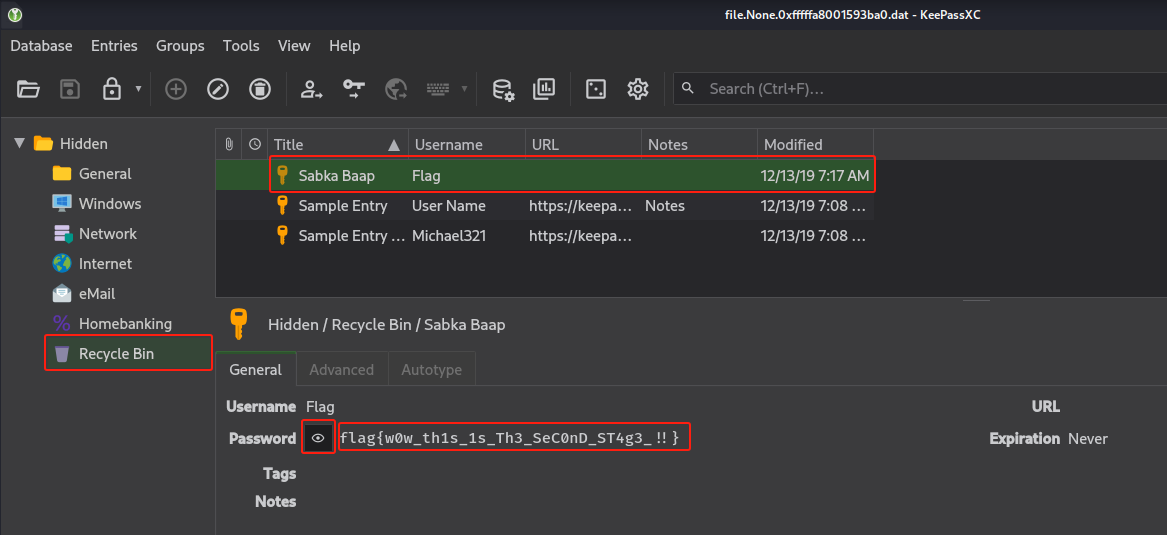

安装KeePassXCapt install keepassxc -y,安装好后右键文件选Open With Other Application...,找到并选KeePassXC,填入密P4SSw0rd_123,然后在里面找flag字样

发现在Recycle Bin中:

flag2为:flag{w0w_th1s_1s_Th3_SeC0nD_ST4g3_!!}

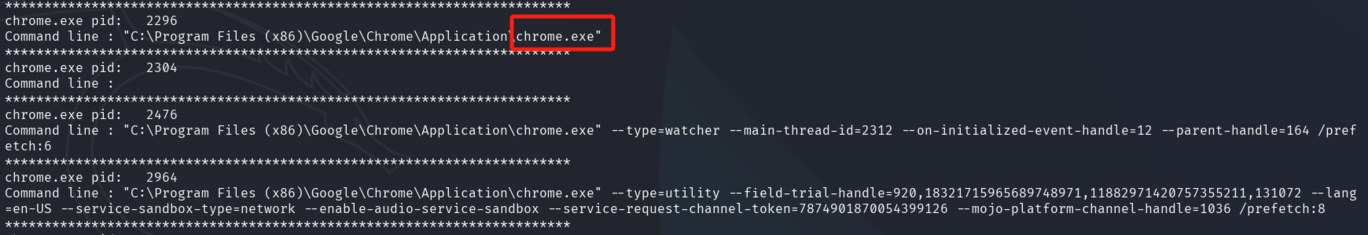

cmdline一下,发现还打开了chrome浏览器

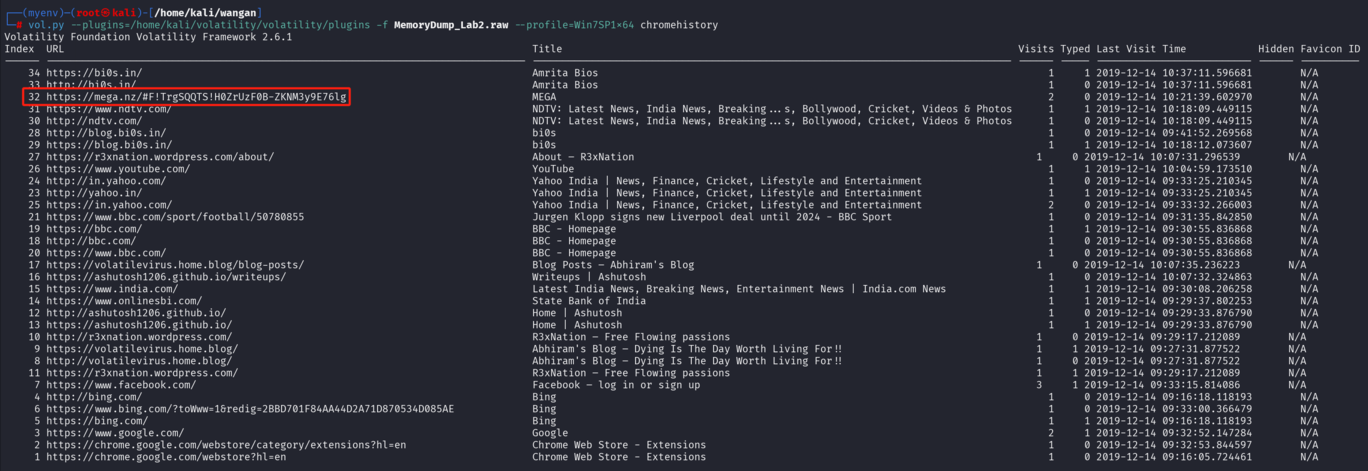

查看下该浏览器的历史记录

这里这个插件不知道抽什么疯,不能直接调,要添加路径参数,问DeepSeek也是一通扯淡,搞得我系统bash崩了

建议就用这个:

vol.py --plugins=/home/kali/volatility/volatility/plugins -f MemoryDump_Lab2.raw --profile=Win7SP1x64 chromehistory发现可疑链接:

获取这个地址的内容需要魔法!

访问后发现这是我们期盼的重要压缩包:

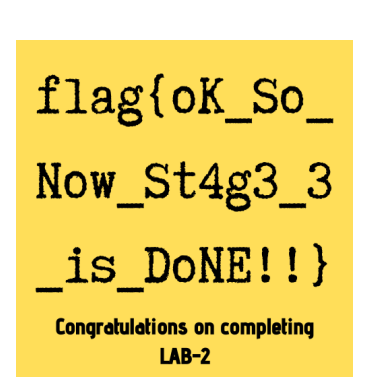

密码是SHA1(stage-3-FLAG)来自Lab-1。密码是小写字母。

flag{w3ll_3rd_stage_was_easy}对其进行SHA1加密

拿到最后一个flag:flag{oK_So_Now_St4g3_3_is_DoNE!!}